TLS协议四次握手原理详解,密钥套件采用DH密钥交换算法

目录

1.TLS协议握手概述

2.TLS协议握手具体步骤

2.1.TLS第一次握手

2.2.TLS第二次握手

2.3.TLS第三次握手

2.4.TLS第四次握手

3.DH密钥交换算法

1.TLS协议握手概述

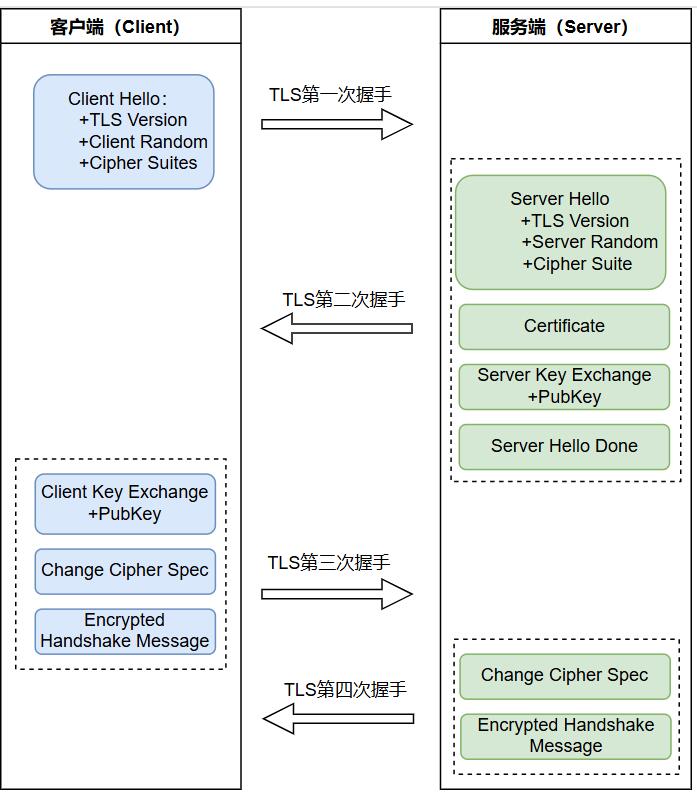

第一步客户端会发起一个消息,携带了TLS的版本号,客户端随机数,密码套件Cipher Suites。第二步服务器会把一大堆东西传给客户端,其中包括TLS版本、服务器的随机数、选择的密码套件Cipher Suite、服务器证书Certificates、服务器公钥PubKey。第三步客户端会传一个PubKey给服务器,实现密钥交换算法,发送加密数据,服务端验证。第四步服务端发送加密数据,客户端验证,握手完毕。

2.TLS协议握手具体步骤

2.1.TLS第一次握手

客户端发送Client Hello消息,包括TLS版本号、支持的密码套件Cipher Suites、客户端随机数Client Random,用于后续生成会话密钥。

2.2.TLS第二次握手

多个消息组合成一个TCP包发送,服务端返回一个Server Hello消息,包括TLS版本号、服务端随机数Server Random、密码套件Cipher Suite,从客户端支持的密码套件中选择一个作为本次通信使用的密码套件,比如

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256。

服务端返回一个Certificate消息,服务端为证明自己的身份真实性,发送服务端证书Server Certificate给客户端。

服务端返回一个Sever Key Exchange消息,由于服务端选择了ECDHE算法,服务端提供的证书certificate中不包含公钥信息,通过给客户端发送Server Key Exchange消息,以计算pre-master,用来实现密钥交换算法。

服务端返回一个Server Hello Done消息,告诉客户端,已经发送完毕所需内容。客户端拿到服务端发送的证书certificate,追溯证书链,确认证书的真实性后,再用证书公钥验证签名,确认服务器的身份。

2.3.TLS第三次握手

客户端按照密码套件的要求,通过给服务端发送Client Key Exchange消息,以计算pre-master,用来实现密钥交换算法。至此客户端和服务端都拿到了密钥交换算法的两个参数(Client Params、Server Params),使用ECDHE算法计算出第三个随机数Pre-Master,利用之前生成的三个随机数Client Random、Server Random、Pre-Master,计算生成用于加密会话的主密钥Master Secret。

随后客户端发一个Change Cipher Spec消息,通知对方开始使用新的加密设置,然后再发一个Finished消息,把之前所有发送的数据做个摘要,再加密,让服务器做个验证。

2.4.TLS第四次握手

服务端同样发送Change Cipher Spec和Finished消息,双方都验证加密解密 正常,握手正式结束,后面会话正式使用加密传输。

3.DH密钥交换算法

Diffie-Hellman(简称DH)密钥交换是最早的密钥交换算法之一,它使得通信的双方能在非安全的信道中安全地交换密钥,用于加密后续的通信消息。Https协议的 TLS(Transport Layer Security)和IPsec协议的IKE(Internet Key Exchange)均以DH算法作为密钥交换算法。

假设用户A希望与用户B建立一个连接,用户A和用户B提前选择公共参数,一个大素数p和一个原根g,用户A产生一个一次性的私有密钥SK_A,并根据公共参数计算出公开密钥PK_A,同时将其发送给用户B。用户B产生一个私有密钥SK_B,根据公共参数计算出公开密钥PK_B并将它发送给用户A作为响应。用户A使用SK_A和PK_B计算共享密钥key,用户B使用SK_B和PK_A计算共享密钥key,由于数学上的性质,这两个共享密钥是相同的。