实训Day-2 流量分析与安全杂项

目录

实训Day-2-1流量分析实战

实训目的

实训任务1 SYN半链接攻击流量分析

实训任务2 SQL注入攻击流量分析一

实训任务3 SQL注入攻击流量分析二

实训任务4 Web入侵溯源一

实训任务5 Web入侵溯源二

编辑

实训Day-2-1安全杂项实战

实训目的

实训任务1 流量分析

FTP密码追踪

编辑网站密码追踪

数据包文件分析

流量数据隐写分析

数据包中的线索

实训任务2 文件分析

biubiubiu

so easy

CTFer

11只JUJU

让暴风雨猛烈吧

总结

实训Day-2-1流量分析实战

实训目的

了解Web入侵的一般步骤;掌握流量分析的基本方法;能进行拒绝服务攻击的流量分析;能进行Web入侵的溯源分析。

实训任务1 SYN半链接攻击流量分析

1.发现大量来自 192.168.177.155 的 TCP 连接请求,且均为 TCP 三次握手中的第一次 SYN 请求,当服务端进行进行第二次握手之后,客户端并没有响应。由此可以判断出,此时 192.168.177.155 这台主机正在对 192.168.177.145 这台主机进行端口扫描。而且扫描模式为 SYN 半连接扫描

2.基于 SYN 半连接扫描的特点,我们可以通过过滤器过滤出 192.168.177.145 回复了SYN/ACK 的数据包。以确定 192.168.177.145 开放了哪些端口ip.src==192.168.177.145 and tcp.flags.syn==1

经分析可知,192.168.177.145 这台机器一共回复了 15 个 SYN/ACK 数据包。所以可以判断出,这台机器一共开放了 15 个端口。

实训任务2 SQL注入攻击流量分析一

1.http 过滤出 http 协议相关的数据包,通过分析可以看出攻击者192.168.177.1通过布尔盲注对网站进行注入

2.盲注猜测数据库名长度的/sqli-labs/Less-5/?id=1'and%20if(length(database())=0,1,0)%20--+

盲注猜测数据库名首个字母

/sqli-labs/Less-5/?id=1'and%20if(ascii(substr(database(),1,1))=79,1,0)%20--+

3.最终我们可知黑客只获取了数据库名的长度和数据库名称

实训任务3 SQL注入攻击流量分析二

1.同任务2先筛选http数据包,我们可以发现这是一个时间盲注的sql注入

2.但是数据包中存在一些干扰项,在次将数据包进行过滤

http and (ip.src==192.168.177.1 or ip.dst==192.168.177.1)

3.可以看出数据库名长8位,再通过下面的注入可以得出数据库名。

实训任务4 Web入侵溯源一

1.筛选http数据包,发现前面的是正常的,在345开始出现大量head请求和404响应,由此我们可以判断出,192.168.177.1 这个 IP 在对网站进行目录爆破

2.目录爆破完成后,黑客开始发送大量的 POST 请求,POST 请求地址都为 admim/login.php 猜测黑客已经通过目录扫描找到了后台登录的路径。

3.对两个post进行http追踪,发现在爆破pwd

4.在此时破解完密码

5.在tpl_manage 页面有一个 POST 请求,追踪该请求的 http 流,观察提交的内容和响应的内容。请求体中的内容经过了 URL 编码对其进行URL解码得到上传的一句话木马

6.追踪访问index.php页面,截取黑客测试phpinfo函数的证明

实训任务5 Web入侵溯源二

1.过滤http数据包发现存在大量的head请求,以及大量的 404 响应,推测黑客正在对网站进行目录爆破。

2.在两个不同的POST请求中可以看出是在进行弱口令爆破

3.最后得出账号密码都为admin 4.之后黑客访问了 dede/ad_add.php 这个页面,dedecms 在 5.7 版本,这个页面存在 getshell漏洞,黑客应该是想利用此漏洞来进行 getshell。查看黑客此次 POST 提交的内容。发现了一句话木马。可以证实黑客是进行了 getshell 的操作。

4.之后黑客访问了 dede/ad_add.php 这个页面,dedecms 在 5.7 版本,这个页面存在 getshell漏洞,黑客应该是想利用此漏洞来进行 getshell。查看黑客此次 POST 提交的内容。发现了一句话木马。可以证实黑客是进行了 getshell 的操作。

5.此时黑客已经上传木马获得电脑控制权

实训Day-2-1安全杂项实战

实训目的

掌握流量分析的基本方法;掌握图片隐写的基本方法;掌握文件分析的基本方法。

实训任务1 流量分析

FTP密码追踪

过滤ftp即可找到user和password

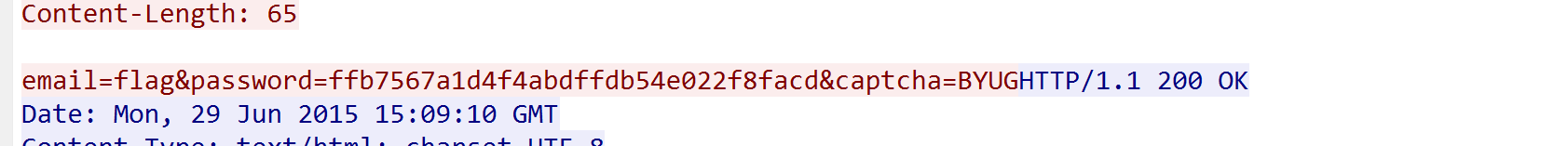

网站密码追踪

网站密码追踪

直接过滤http,post即可获得password

数据包文件分析

过滤http发现一个可疑文件fenxi.php获取其http报文

可疑编码看最后的=怀疑是base64编码,尝试进行解码

解码成16进制看文件头发现是FF D8 FF E0,是一个png图片,直接对base64转图片可得出flag

流量数据隐写分析

在最后的POST请求中存在照片,追踪http报文流在最下发找到flag

数据包中的线索

筛选post请求发现其中有一条的长度特别长,查看http报文

在这里发现了一个照片的文件头将其保存下来转换成图片

发现并不在我们要的flag,这些时因该思考是否存存在其他问题,再结合题目我们猜测可能在数据包中,在仔细查看数据包的二进制文件后发现了里面存在一个zip的压缩包,我们将其保存出来

需要密码这是应该已经想到了,密码就在那张图片上打开后得出flag

实训任务2 文件分析

biubiubiu

直接打开看二进制文件发现flag

so easy

同上打开二进制文件查找f,即可发现

CTFer

由这里不难看出下面应该还有一个图片

二进制第二行67位为图片高度调整后再看

调整图片高度

此时还是不好发现我们直接放到Stegsolve换成白底即可发现

11只JUJU

说的是有11只这里明显不够,我们调整图片的大小后发现

首先猜想这个应该是base64编码,解码后发现不对,再看应该是base32编码,解码后得出flag

让暴风雨猛烈吧

直接爆破,再进行base64解码即可

总结

今天的实训中了解Web入侵的一般步骤;掌握流量分析的基本方法;能进行拒绝服务攻击的流量分析;能进行Web入侵的溯源分析。掌握流量分析的基本方法;掌握图片隐写的基本方法;掌握文件分析的基本方法。

在分析数据包的时候查看http,ftp,post,get请求中是否存在可疑数据

在进行密码追踪是考虑其编码方式,是否存在内嵌的压缩包,图片大小等等