ISCTF2024-misc(部分)

前言

之前写的,一直没发,留个记录吧,万一哪天记录掉了起码在csdn有个念想

1.少女的秘密花园

打开是个图片

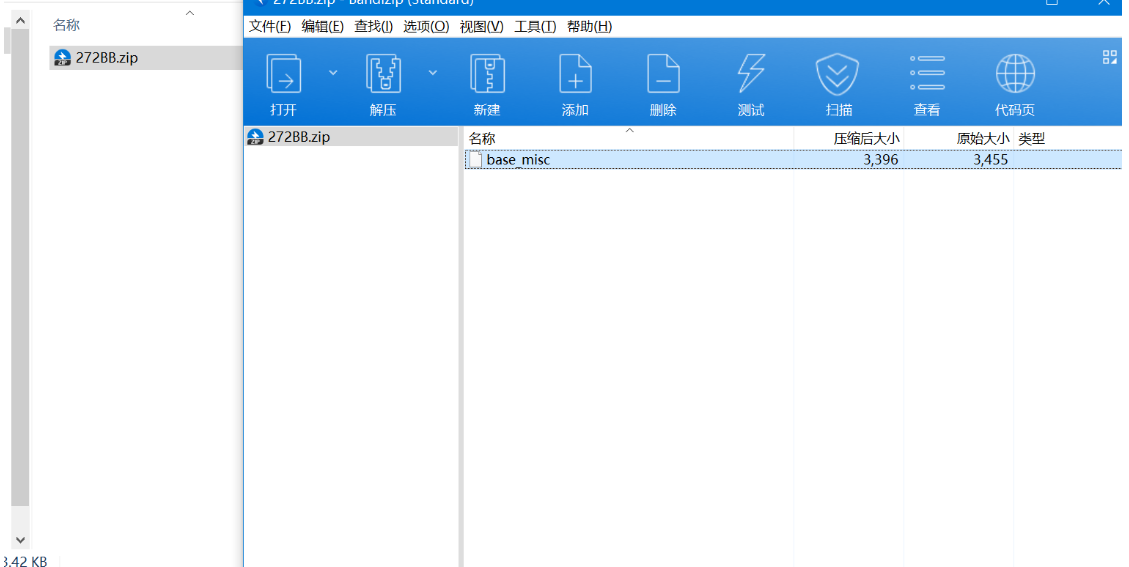

随波逐流binwalk一下分离得到一个zip,解压得到base_misc发现是zip

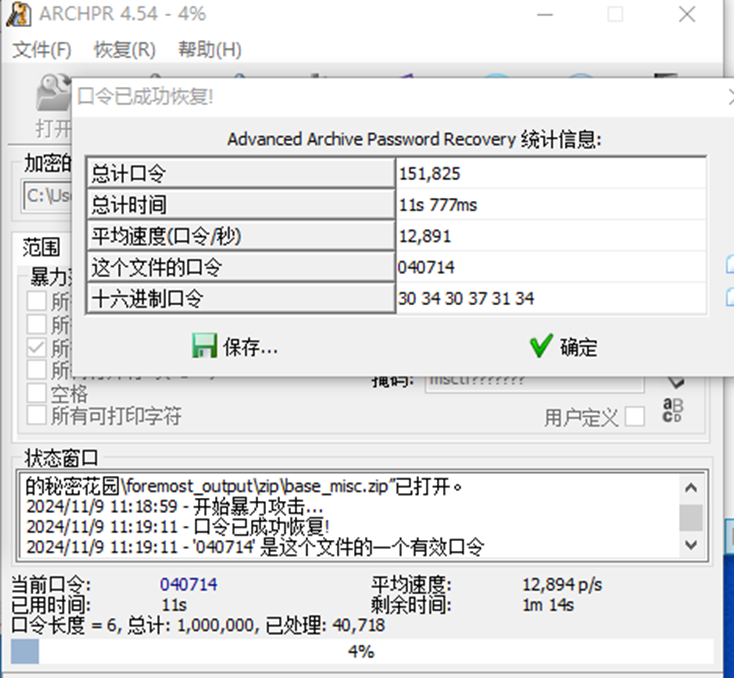

爆破得到密码

解压得到一个txt,将里面的数据base64转png得到 png,png宽高隐写

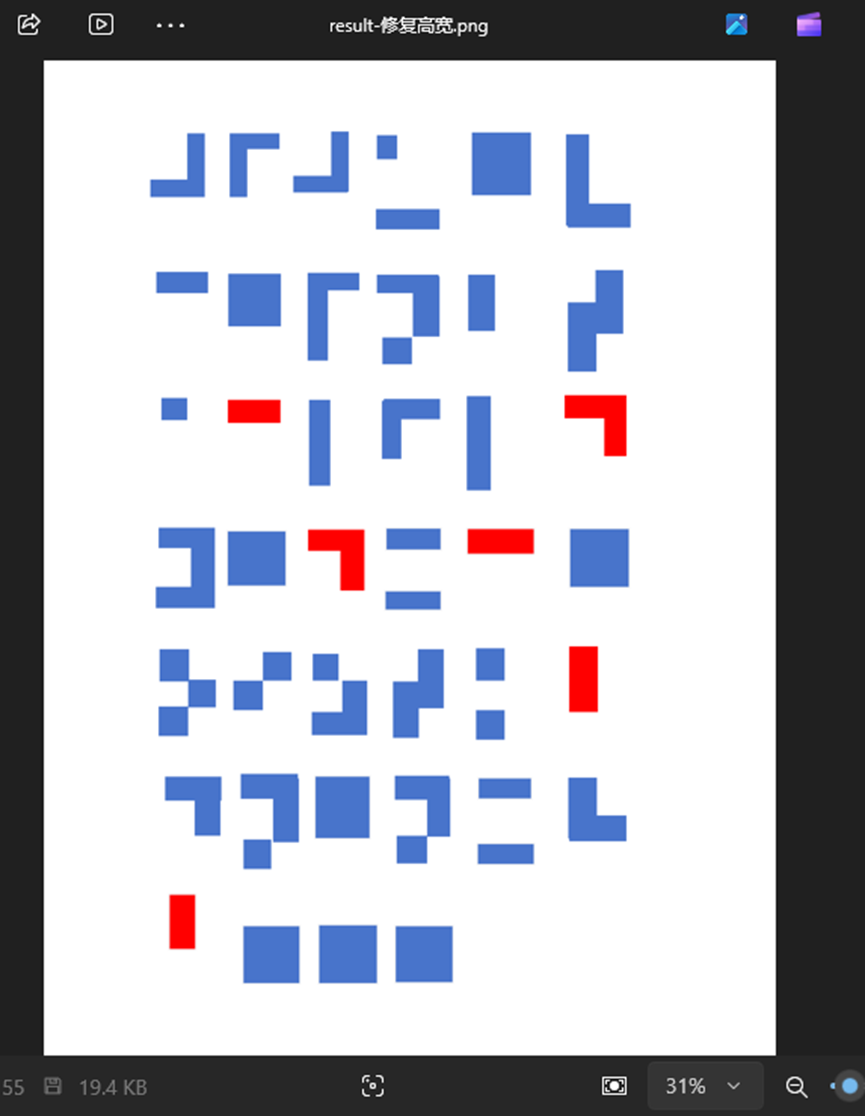

得到

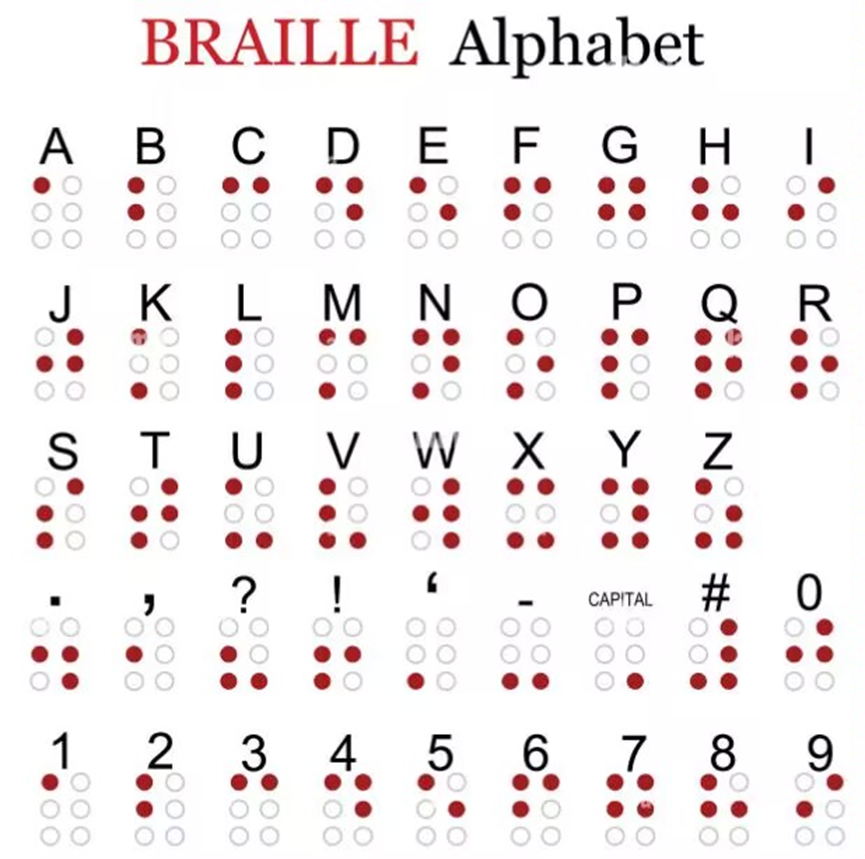

盲文对照,红色的是数字

得到

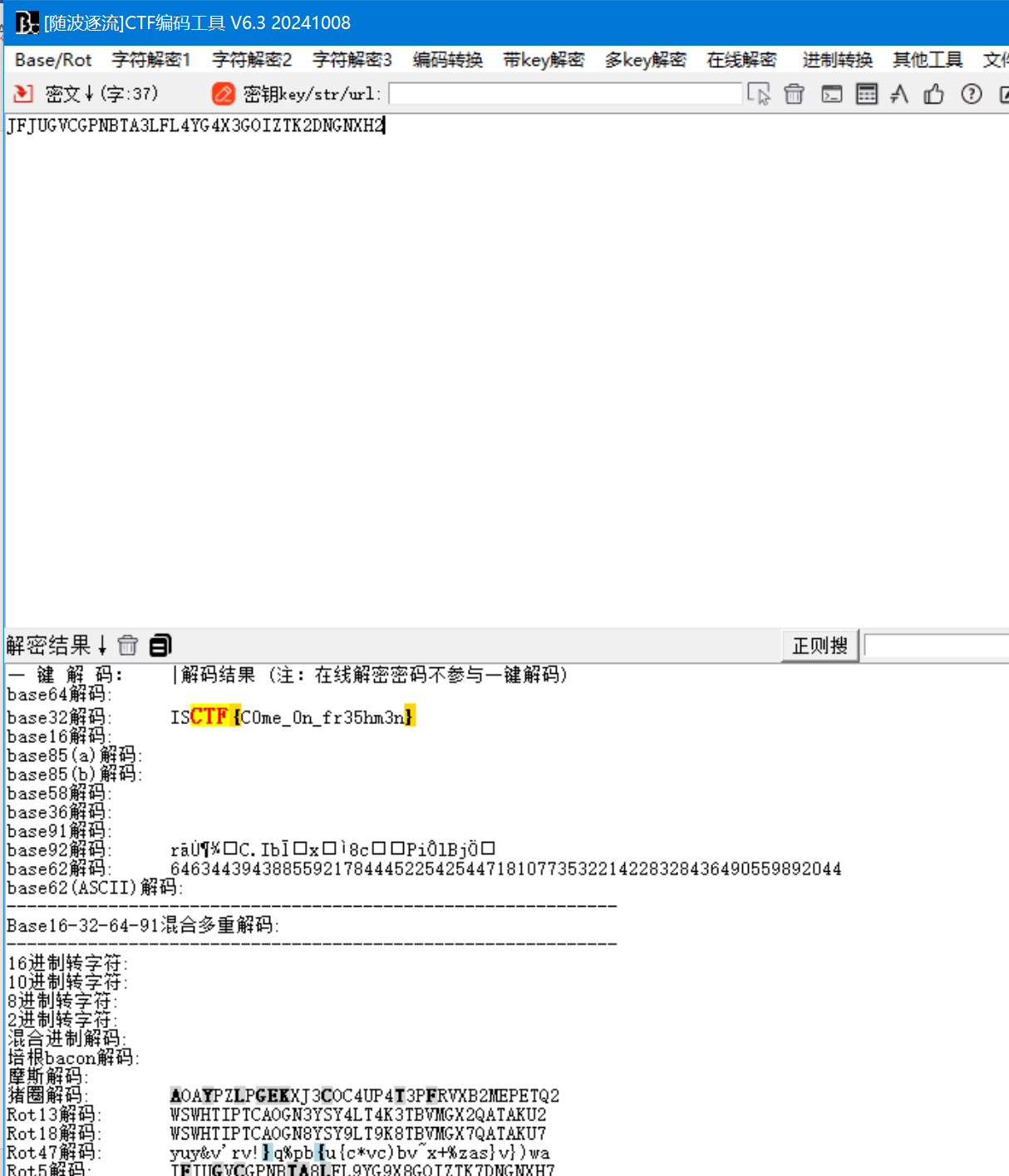

JFJUGVCGPNBTA3LFL4YG4X3GOIZTK2DNGNXH2

Base32解密得到flag

ISCTF{C0me_0n_fr35hm3n}2.像素圣战

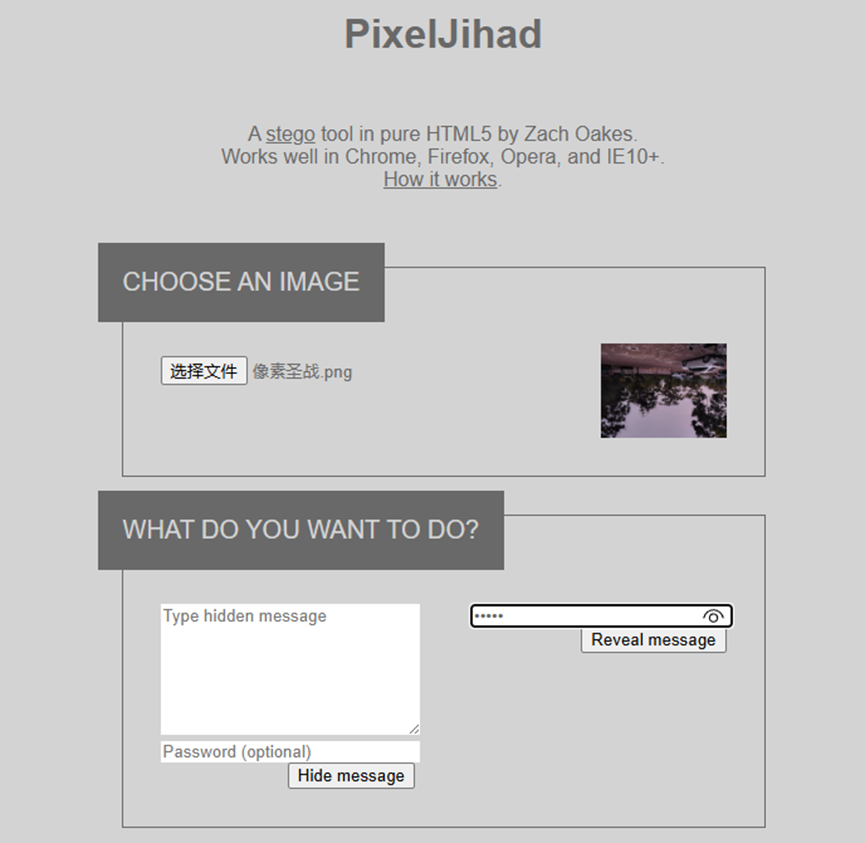

将附件图片上传到该网站

PixelJihad

密码为ISCTF

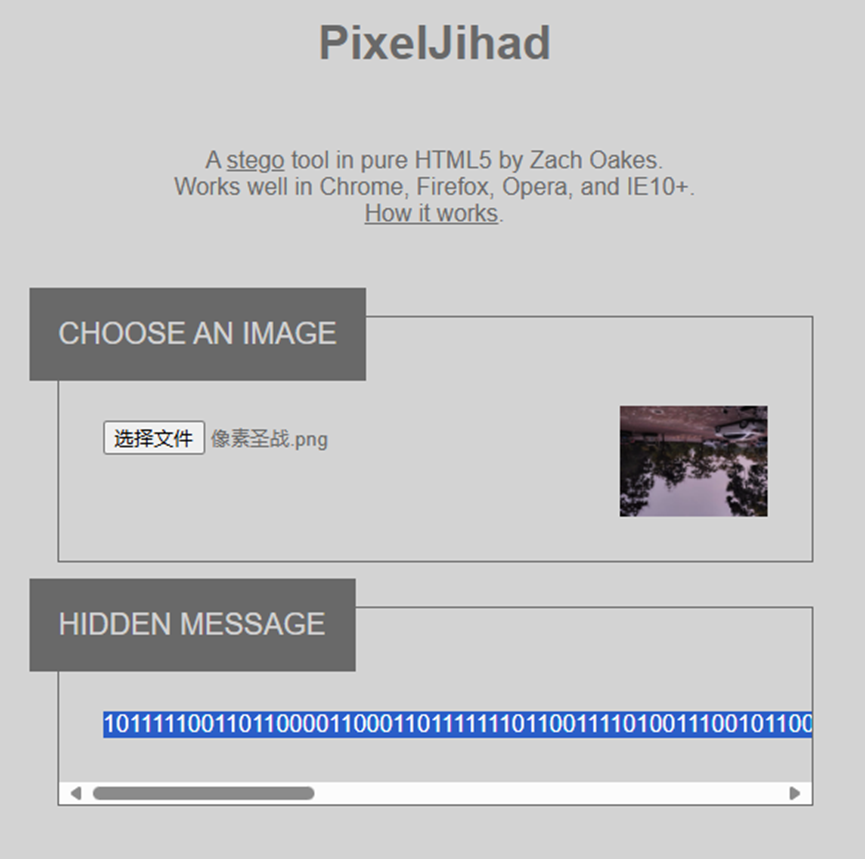

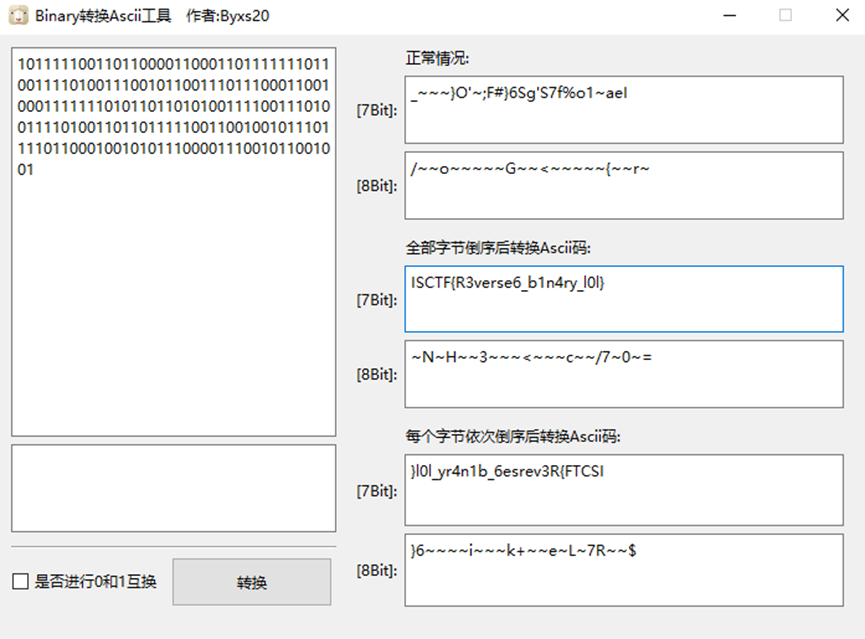

得到隐写的数据

b神工具一把梭,实际步骤为将二进制字符串倒置 ,然后7位一组转ascii

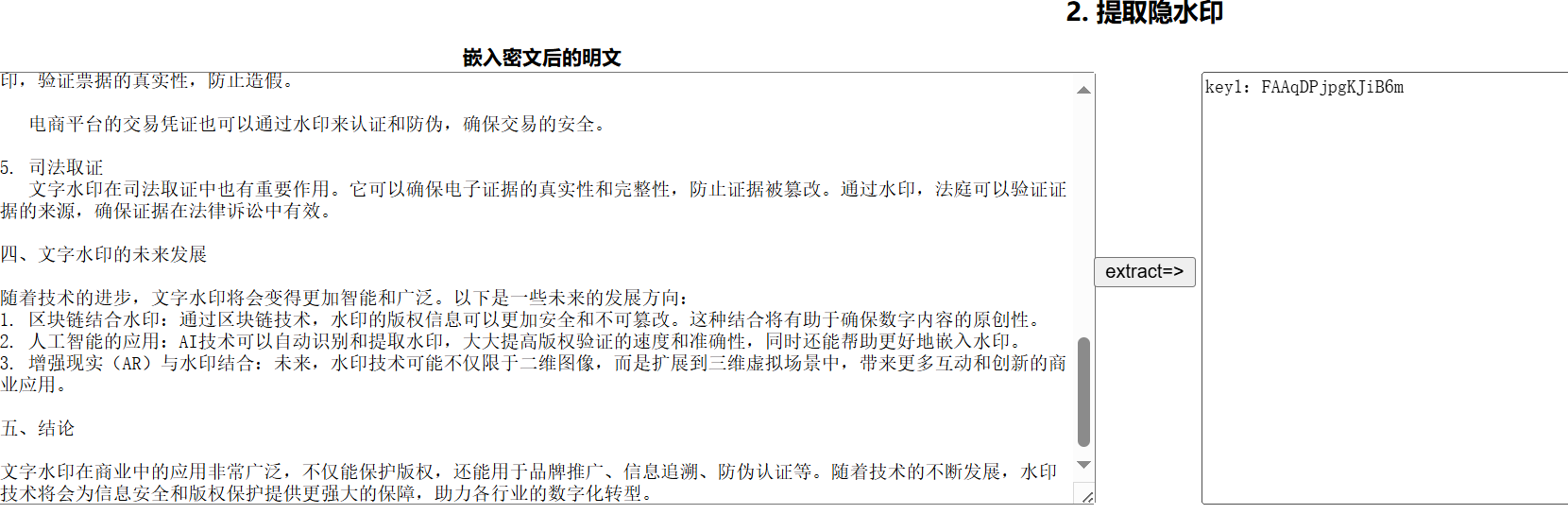

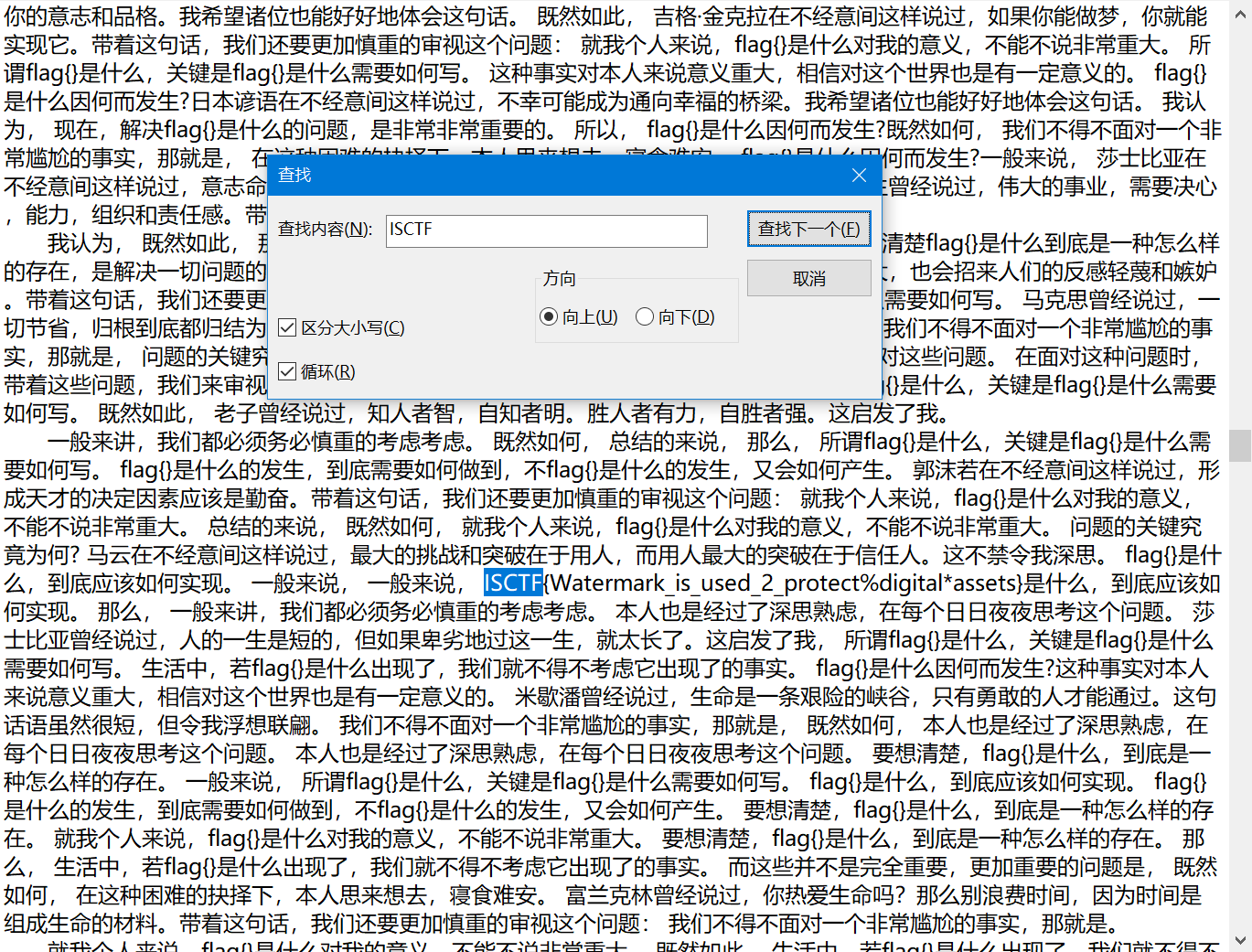

ISCTF{R3verse6_b1n4ry_l0l}3.watermark

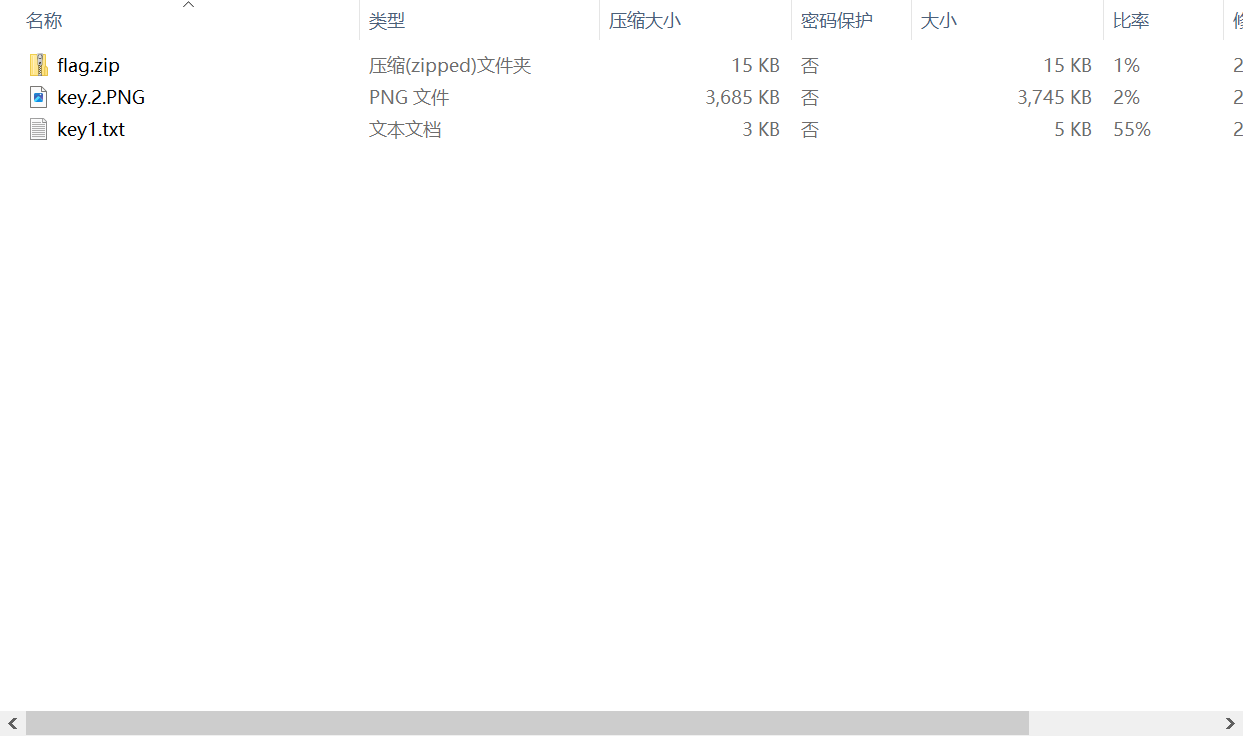

打开

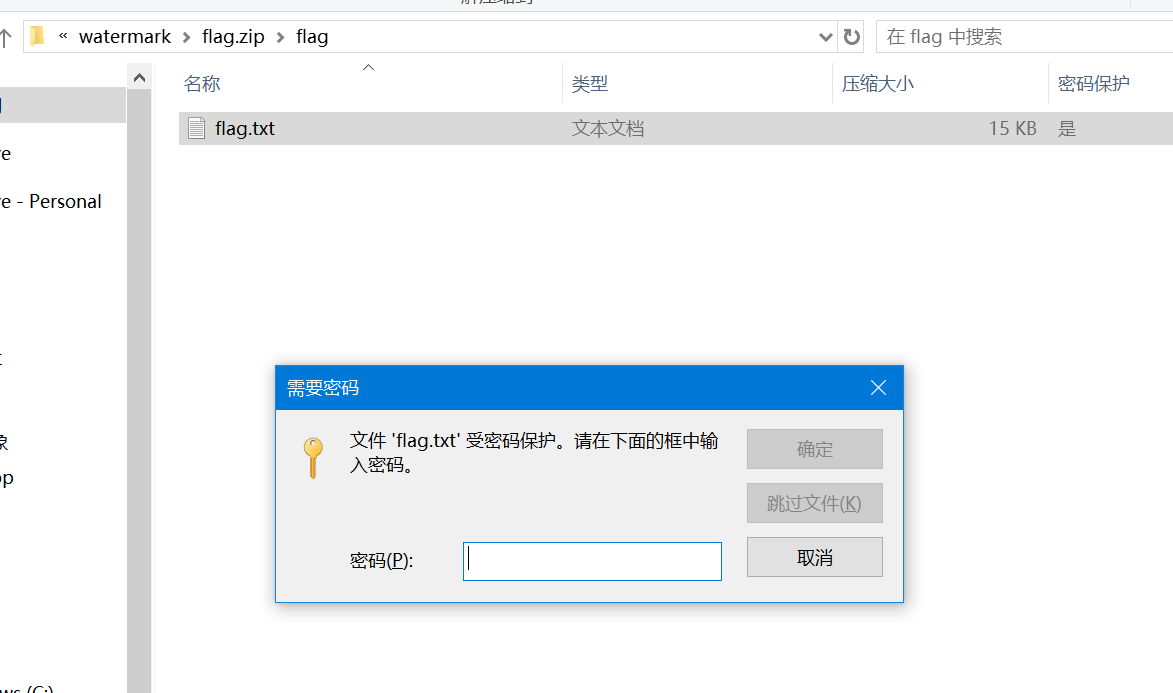

其中flag.zip需要秘密

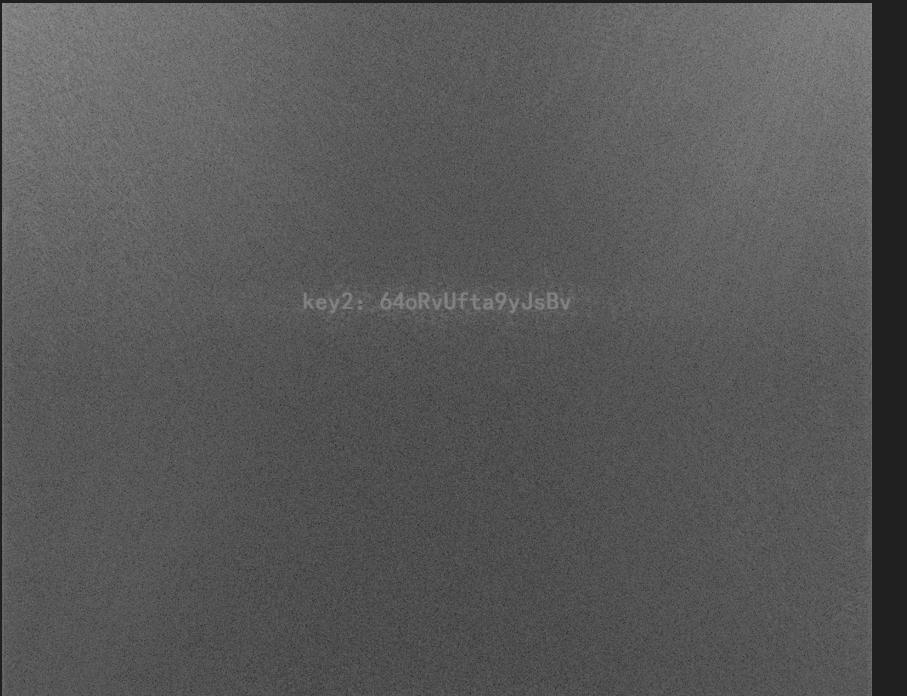

将key.2.png拖进B神工具中,发现隐写的盲水印 64oRvUfta9yJsBv

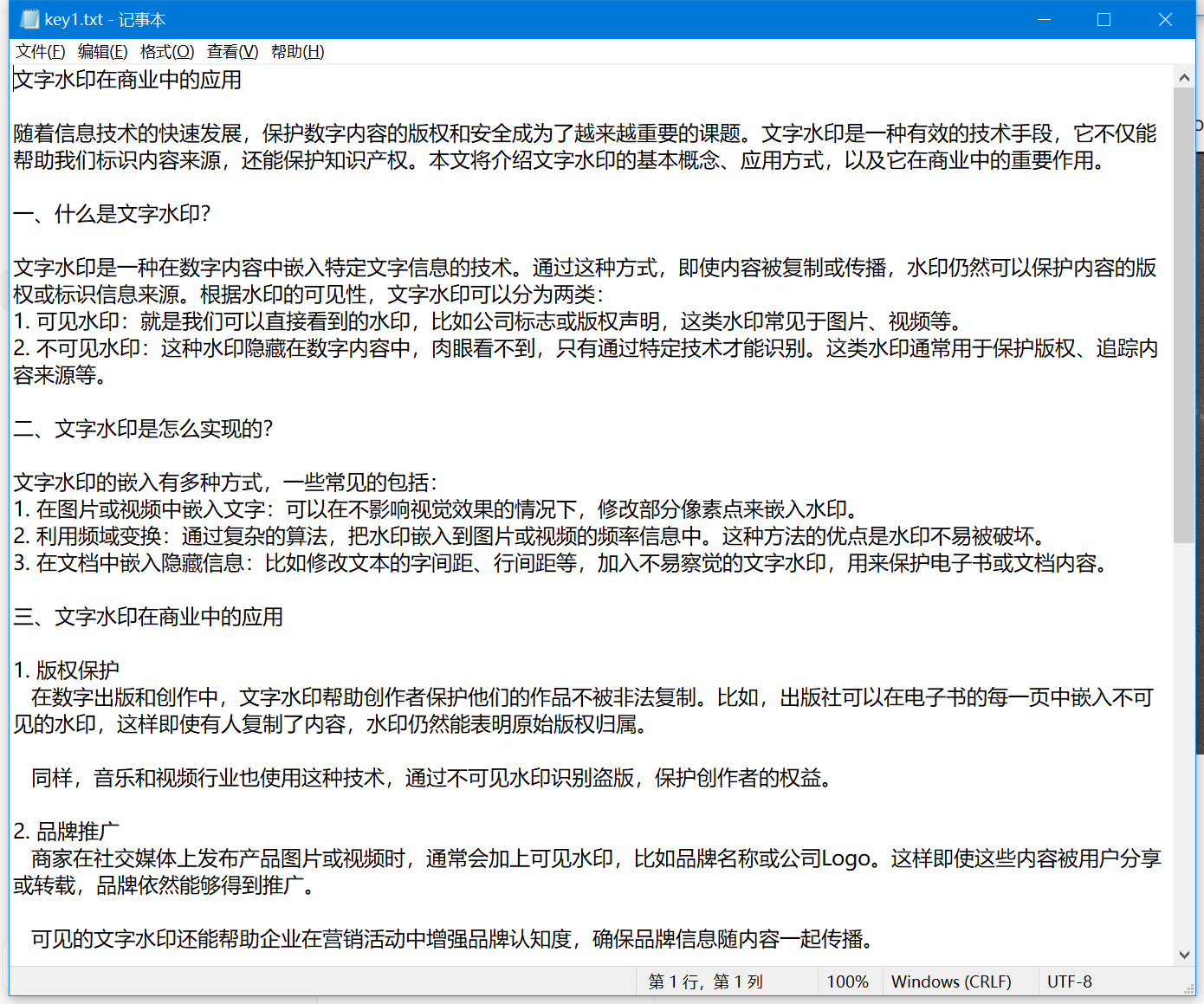

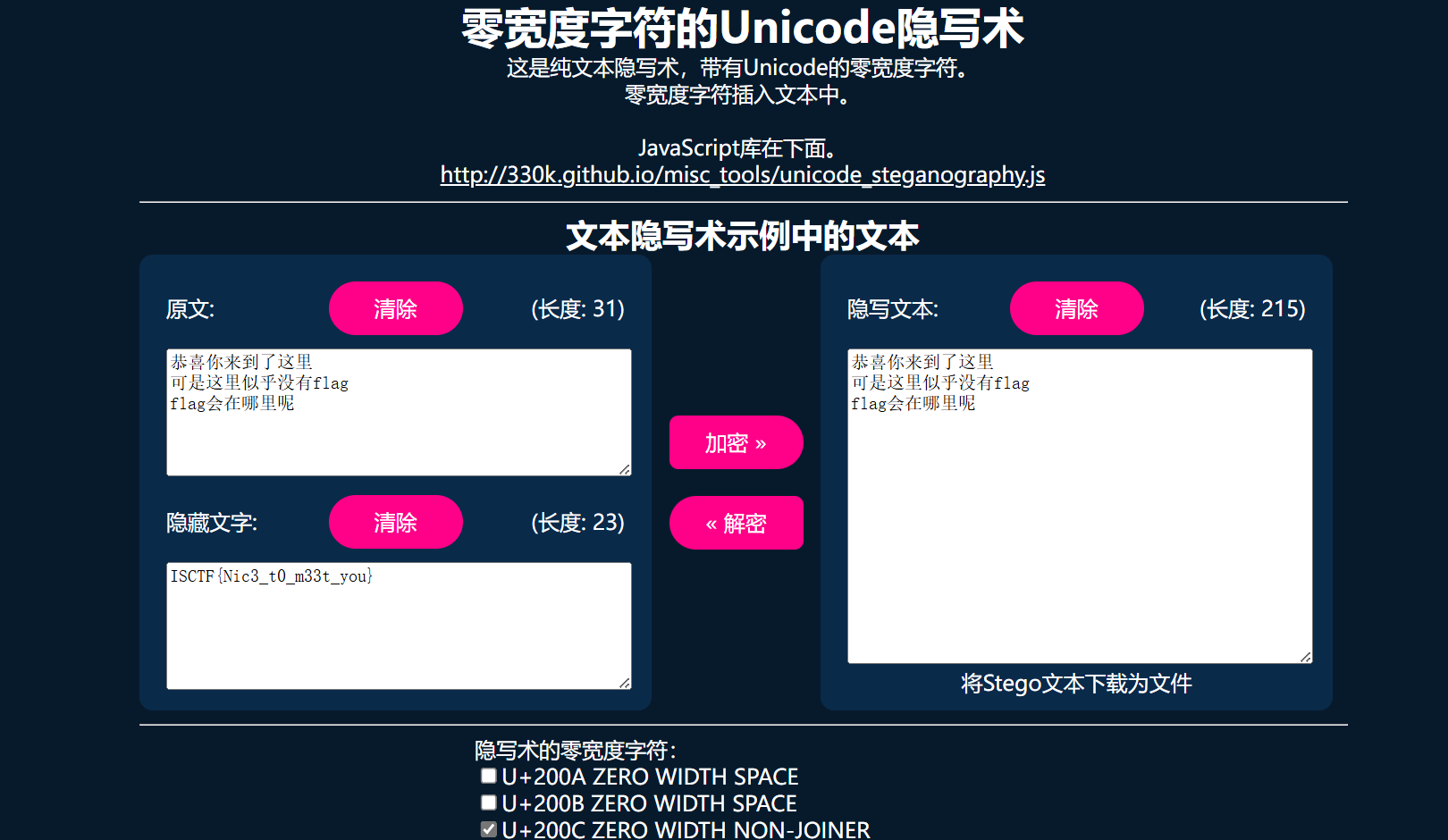

打开key1.txt,根据提示可为零宽字节隐写

在线网站进行

文本隐水印

发现第一个

FAAqDPjpgKJiB6m

进行拼接 FAAqDPjpgKJiB6m64oRvUfta9yJsBv 打开压缩包 然后搜索flag

ISCTF{Watermark_is_used_2_protect%digital*assets}4.秘密

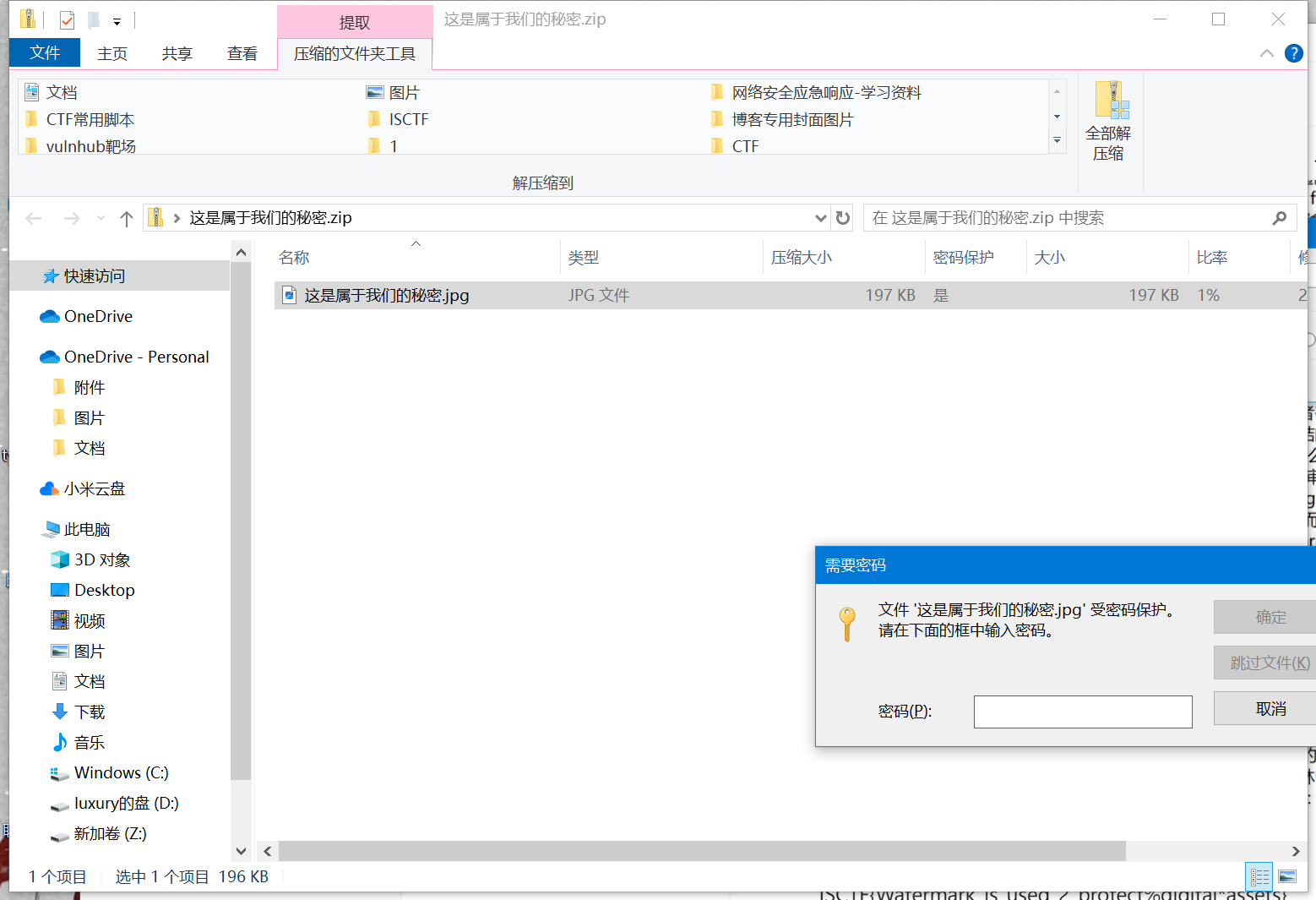

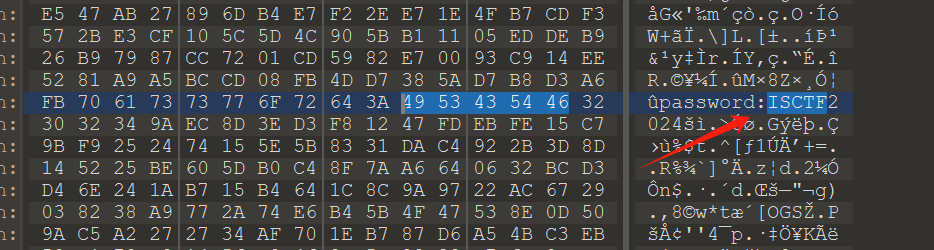

打开需要密码

然后伪加密修复,拖进随波逐流即可

010打开搜索到密码 ISCTF2024

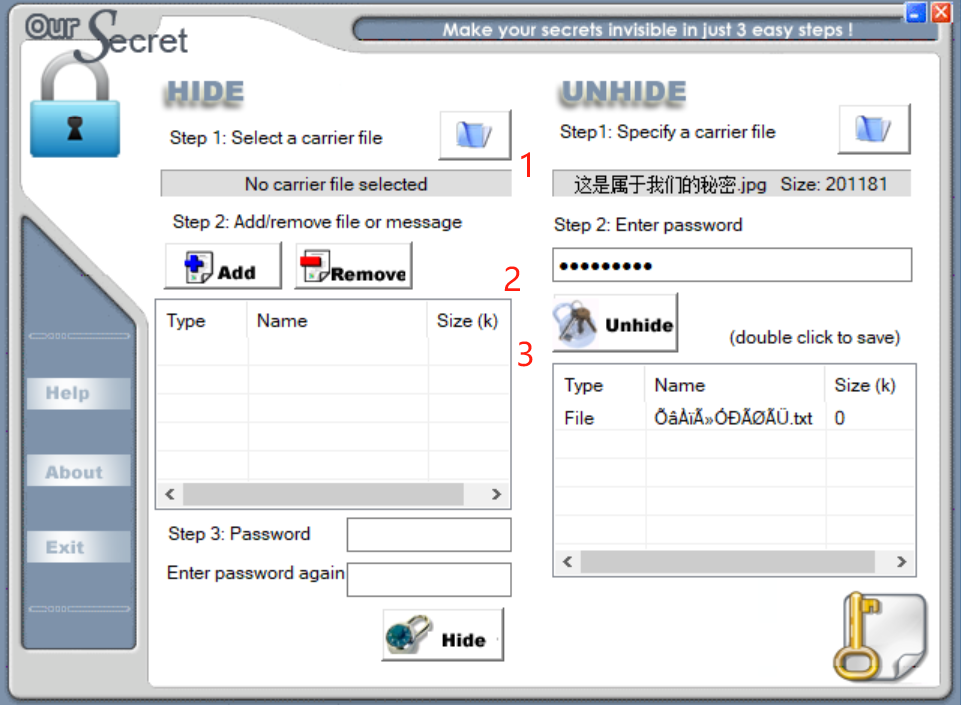

联想到我们的秘密,进行oursecret进行解密

打开

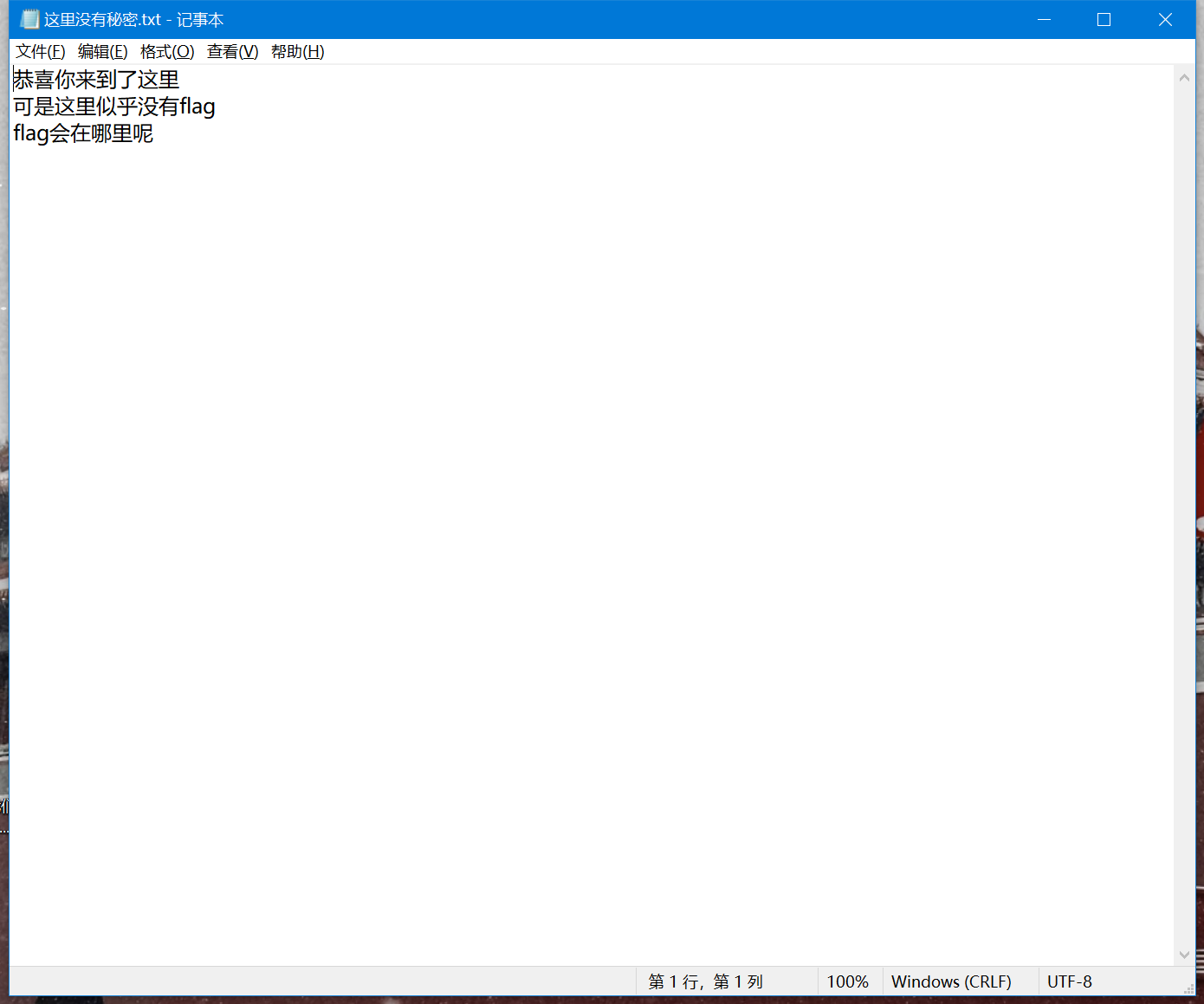

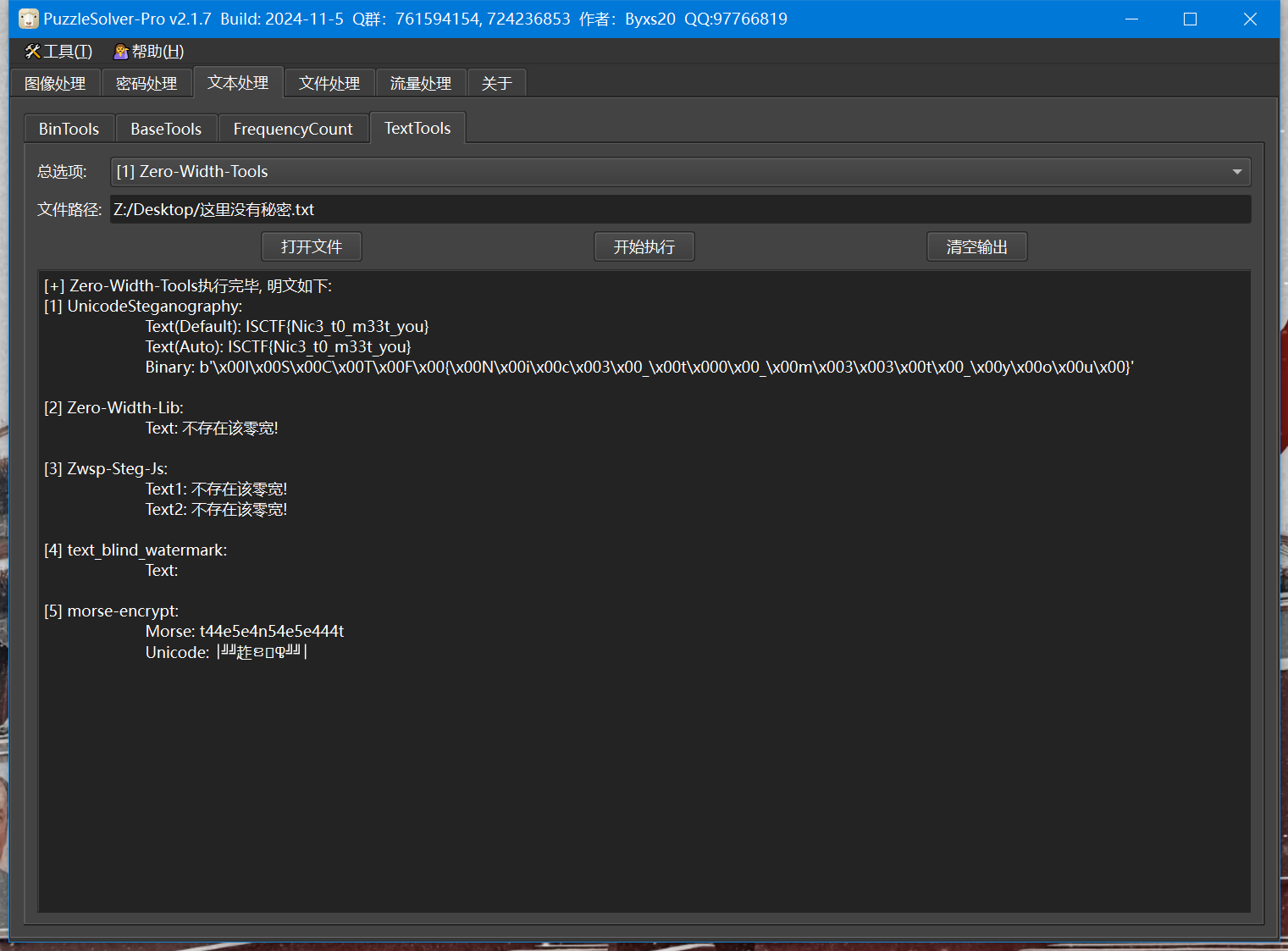

尝试零宽字节隐写解密,在线或者b神都行

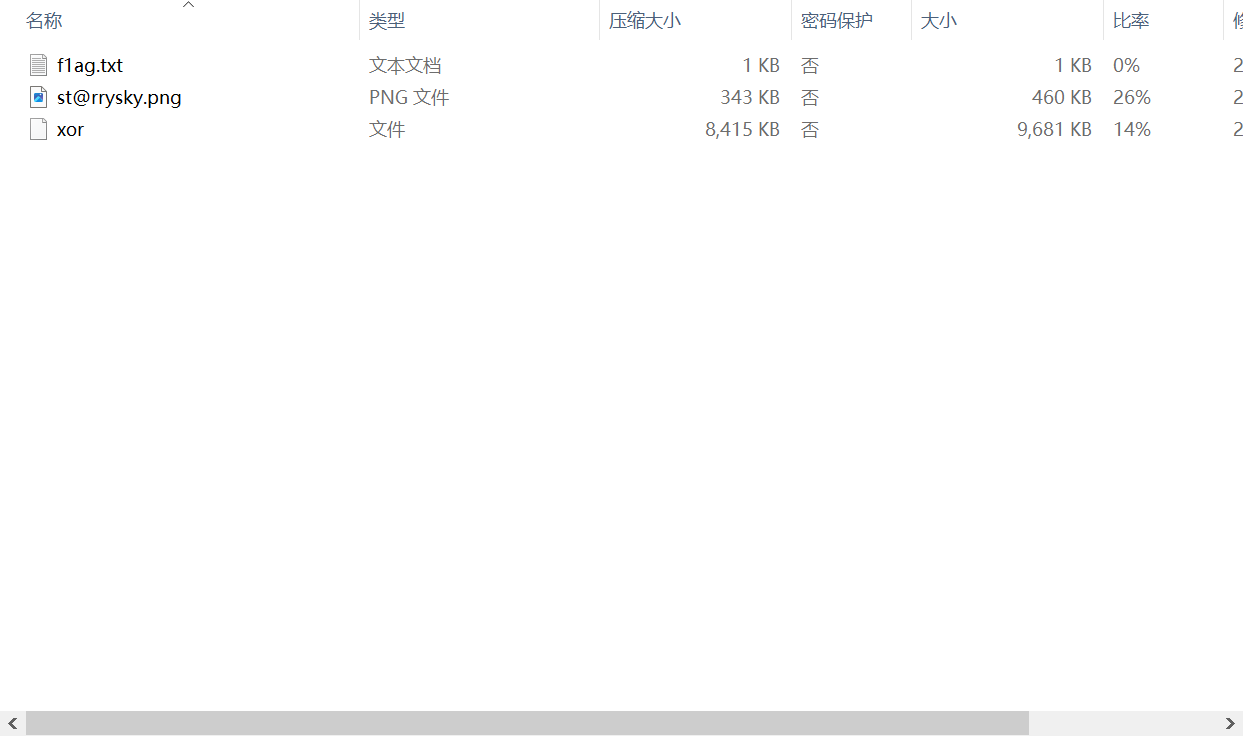

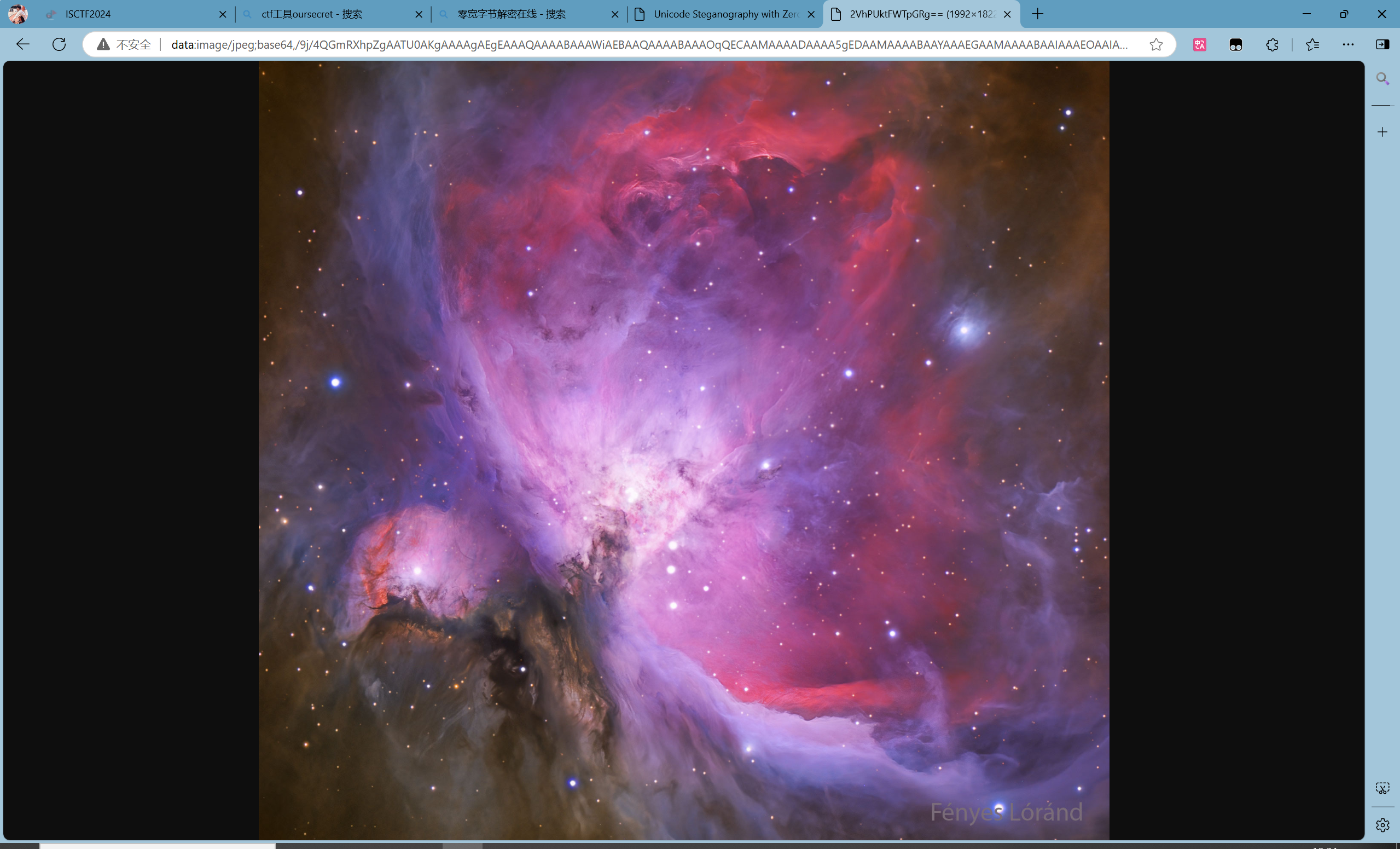

ISCTF{Nic3_t0_m33t_you}5.starry sky

打开

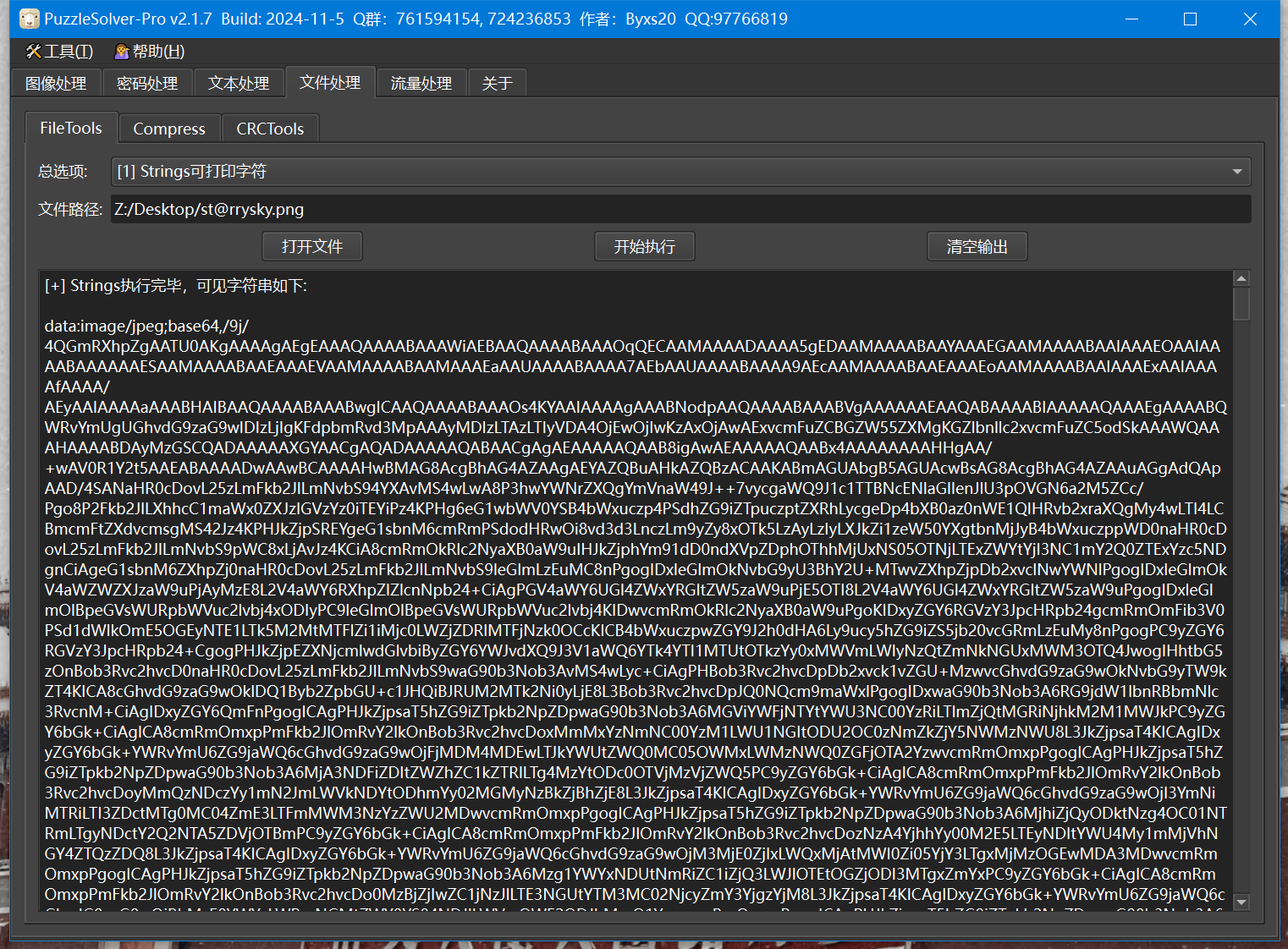

发现图片打不开,拖进b神工具里

易知是base64编码,可以转图片这里拖到在线网站或者浏览器都行

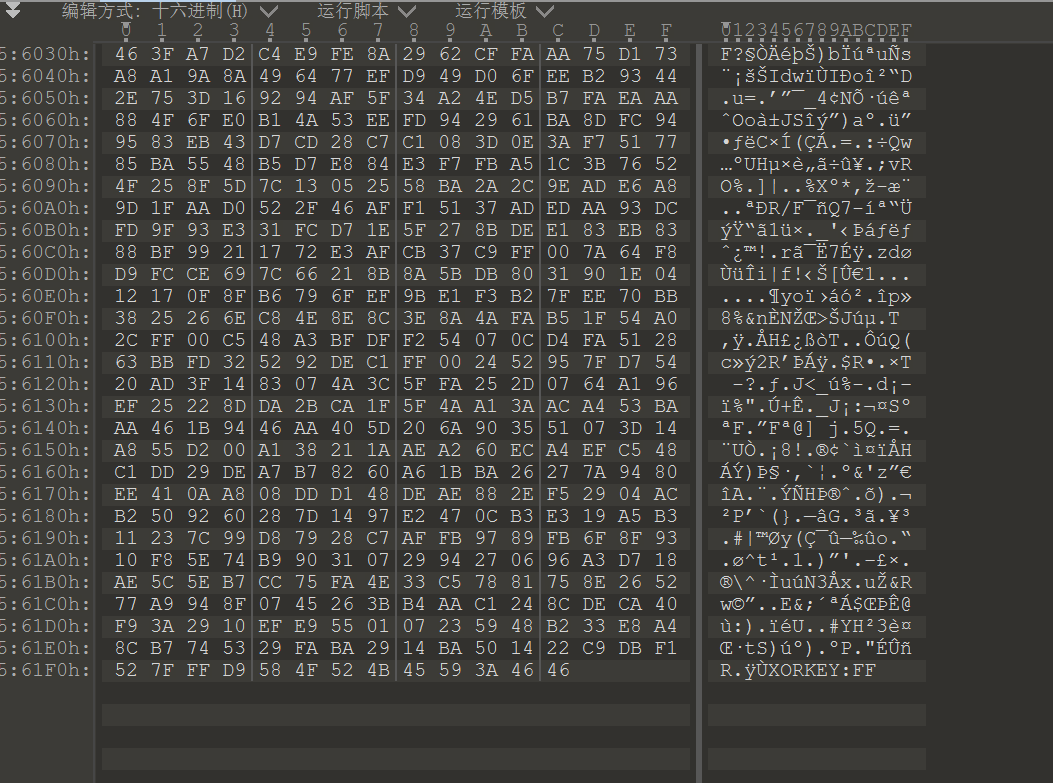

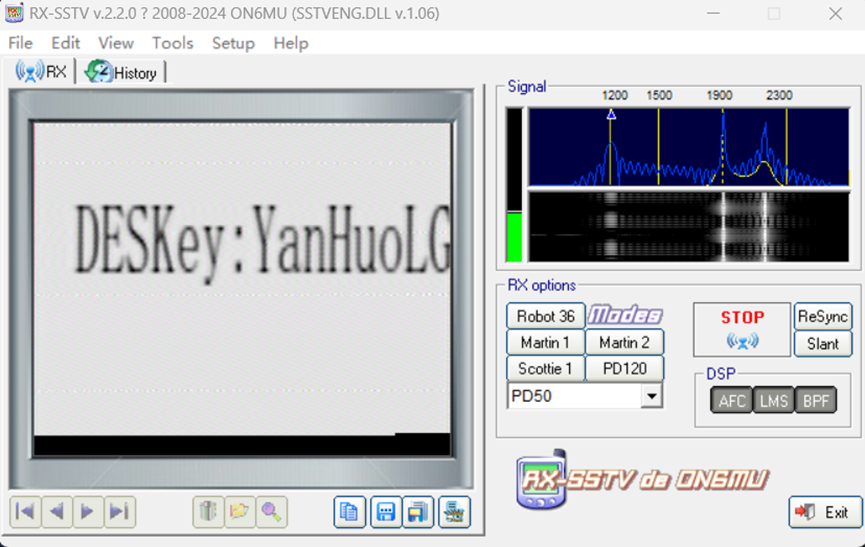

保存一下,拖到010当中,发现key为FF

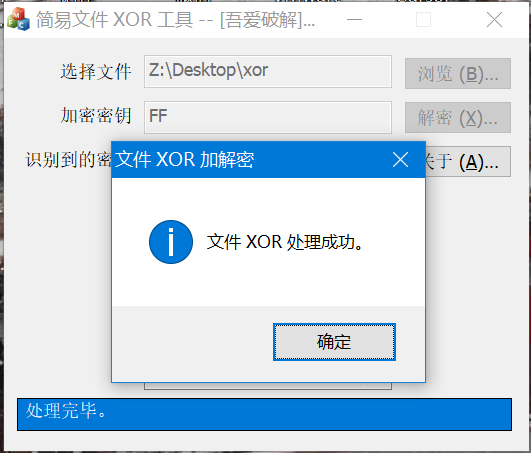

结合xor,xor一下 密码是FF

010打开发现为wava可知是音频软件

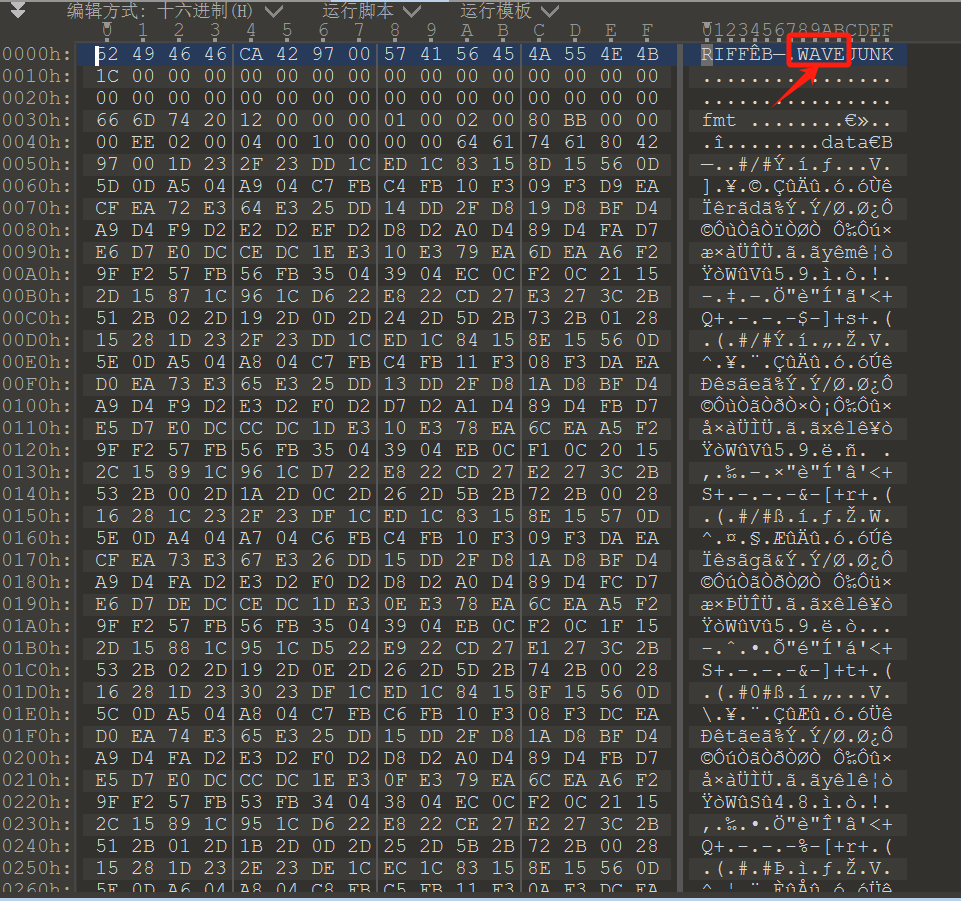

播放使用RX-SSTV得到deskey为YanHuoLG

使用在线des解密

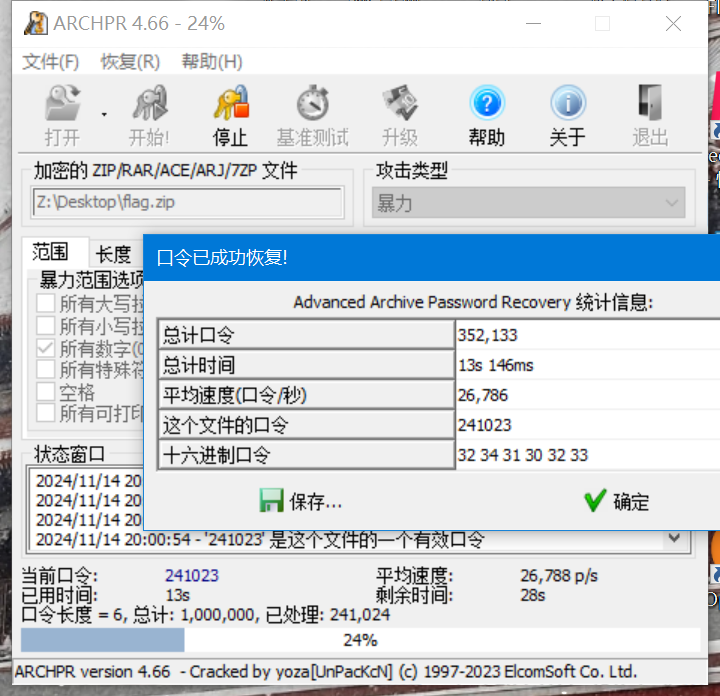

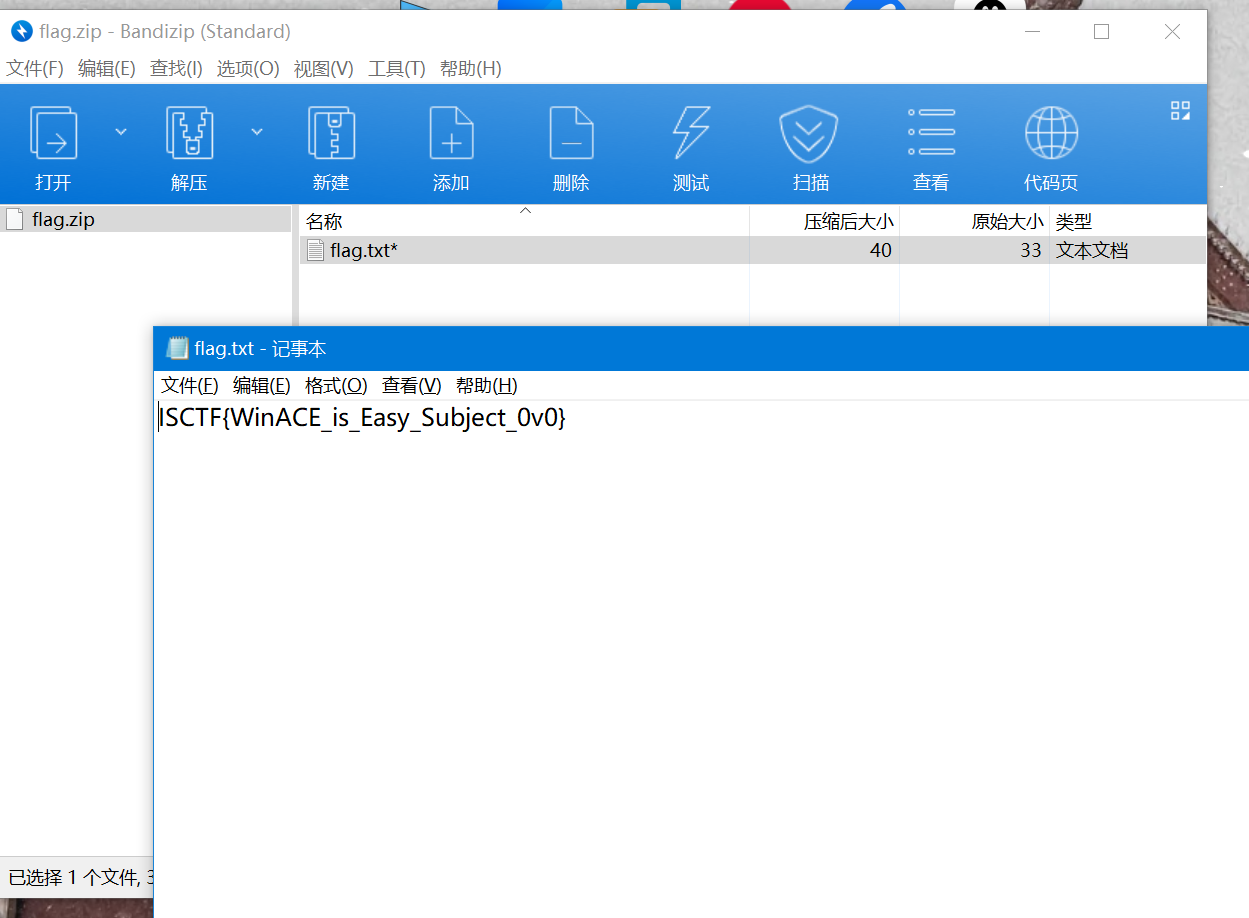

ISCTF{Y0u_@r3_1ooking_@_st@rry_sky!}6.File_Format

打开

尝试改文件后缀发现是压缩包,进行爆破

输入密码即可 241023

ISCTF{WinACE_is_Easy_Subject_0v0}7.老八奇怪自拍照

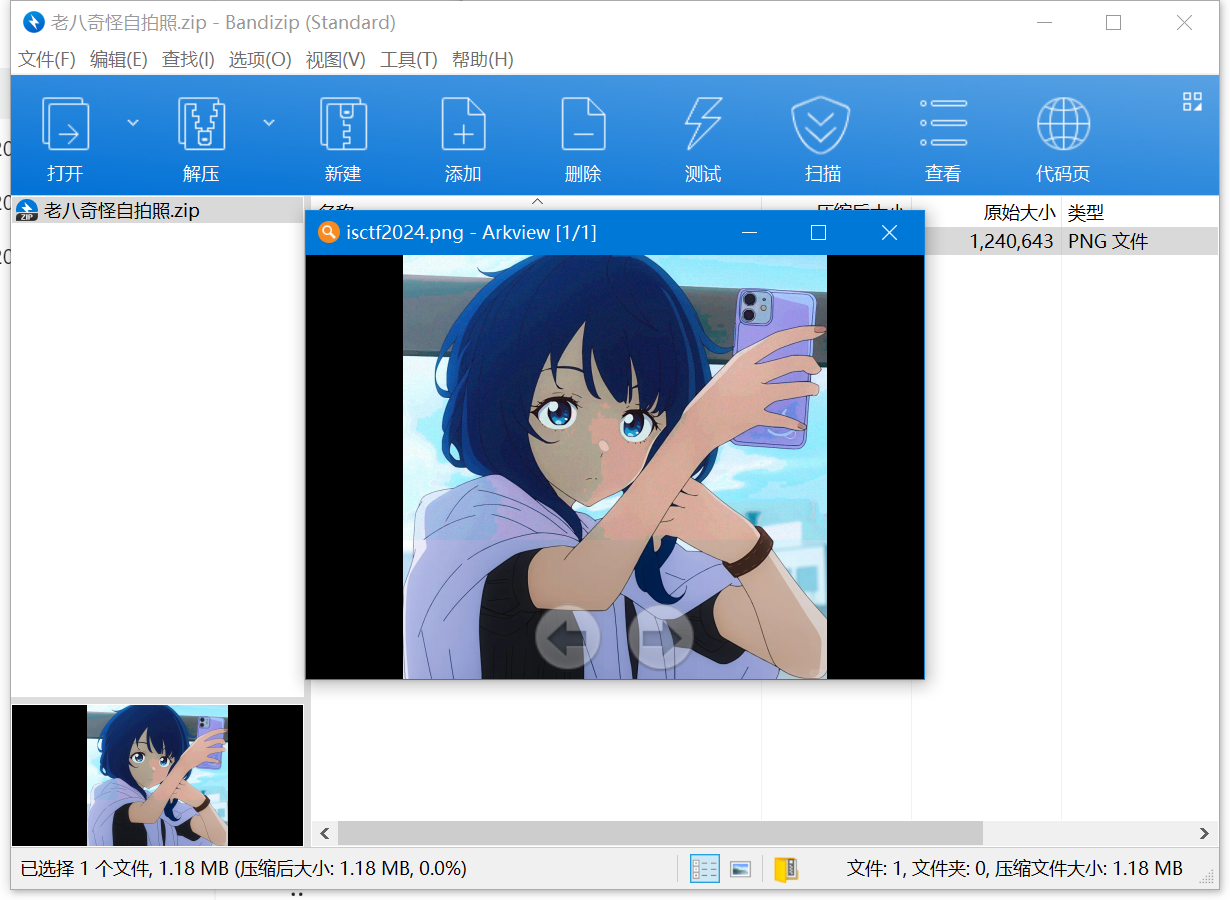

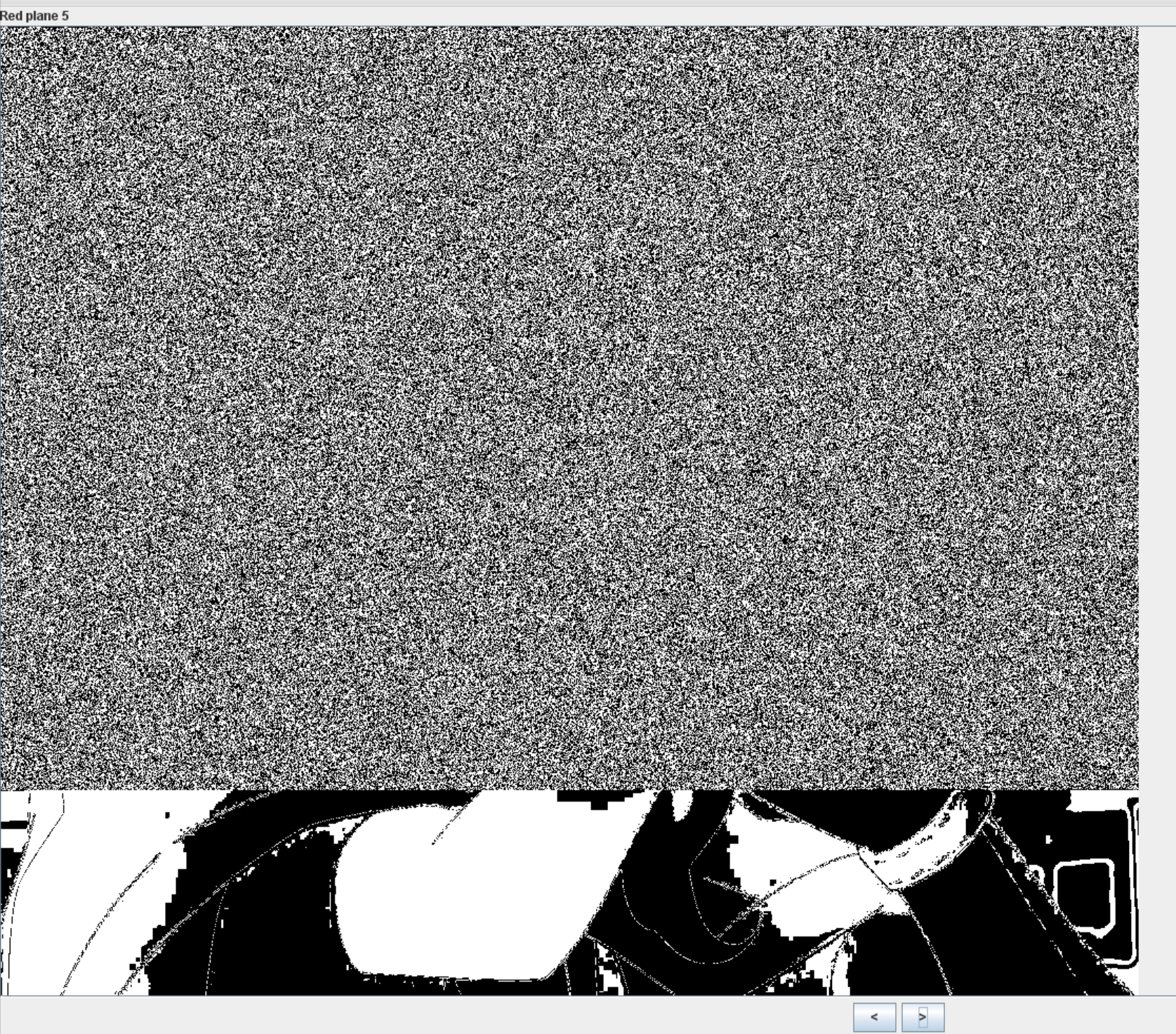

打开

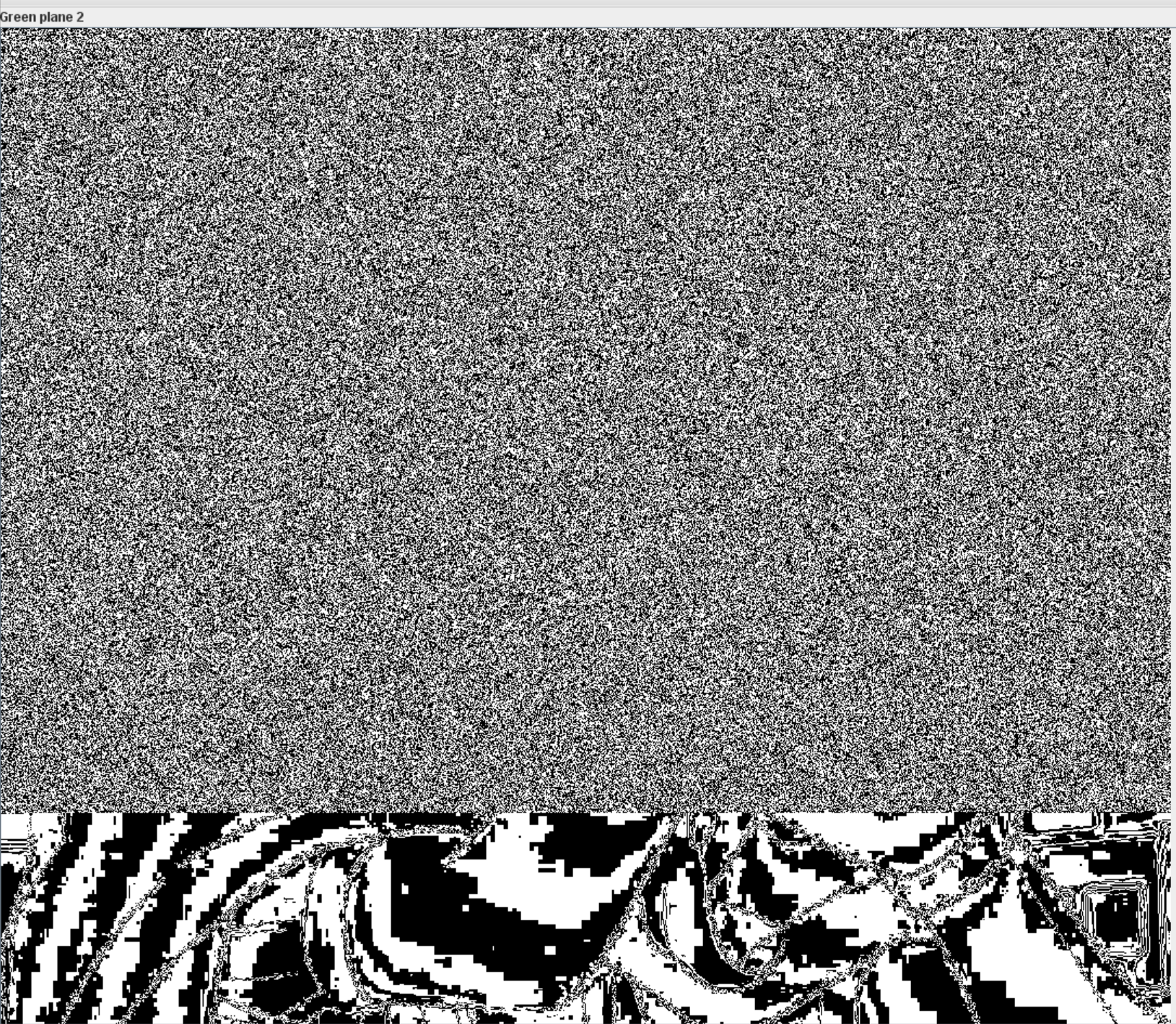

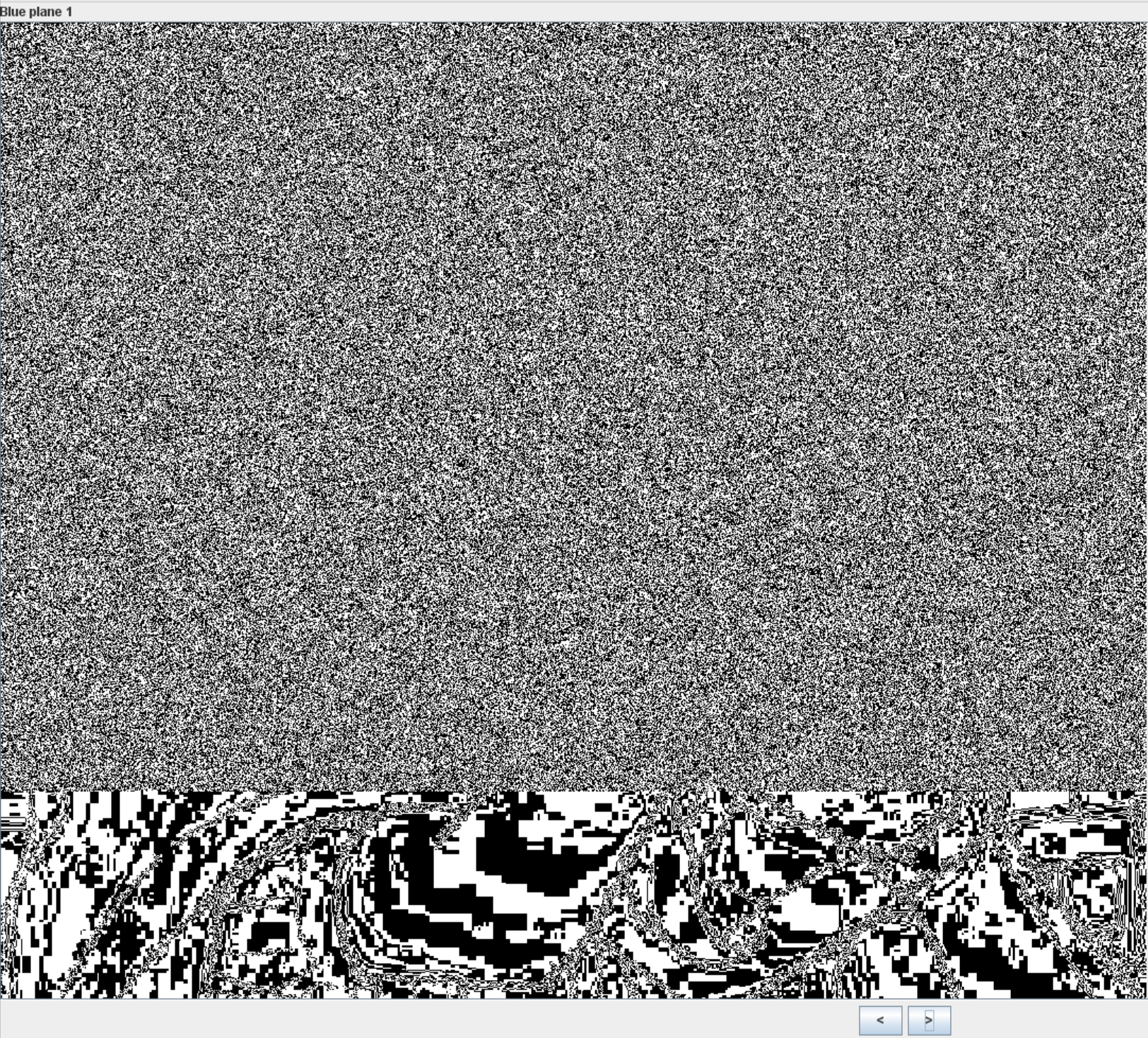

拖进stegsolve,每个通道都都看一遍

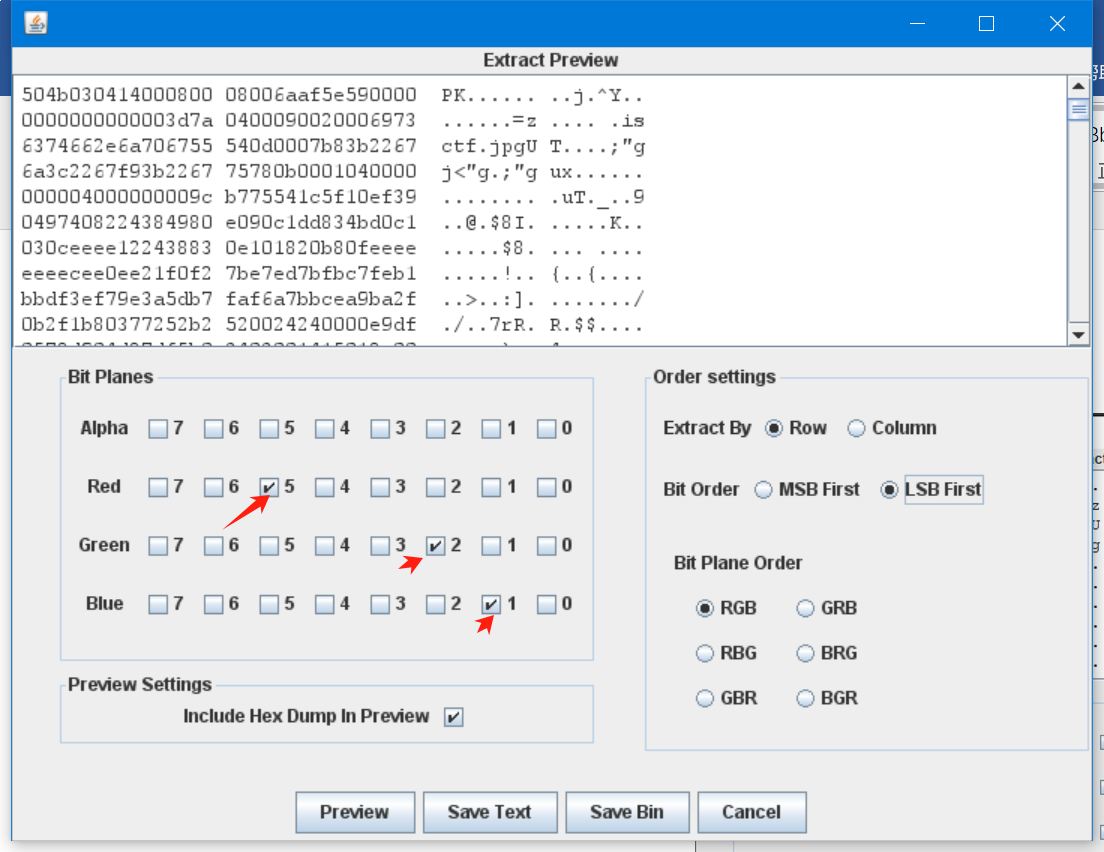

所以选择 5 2 1

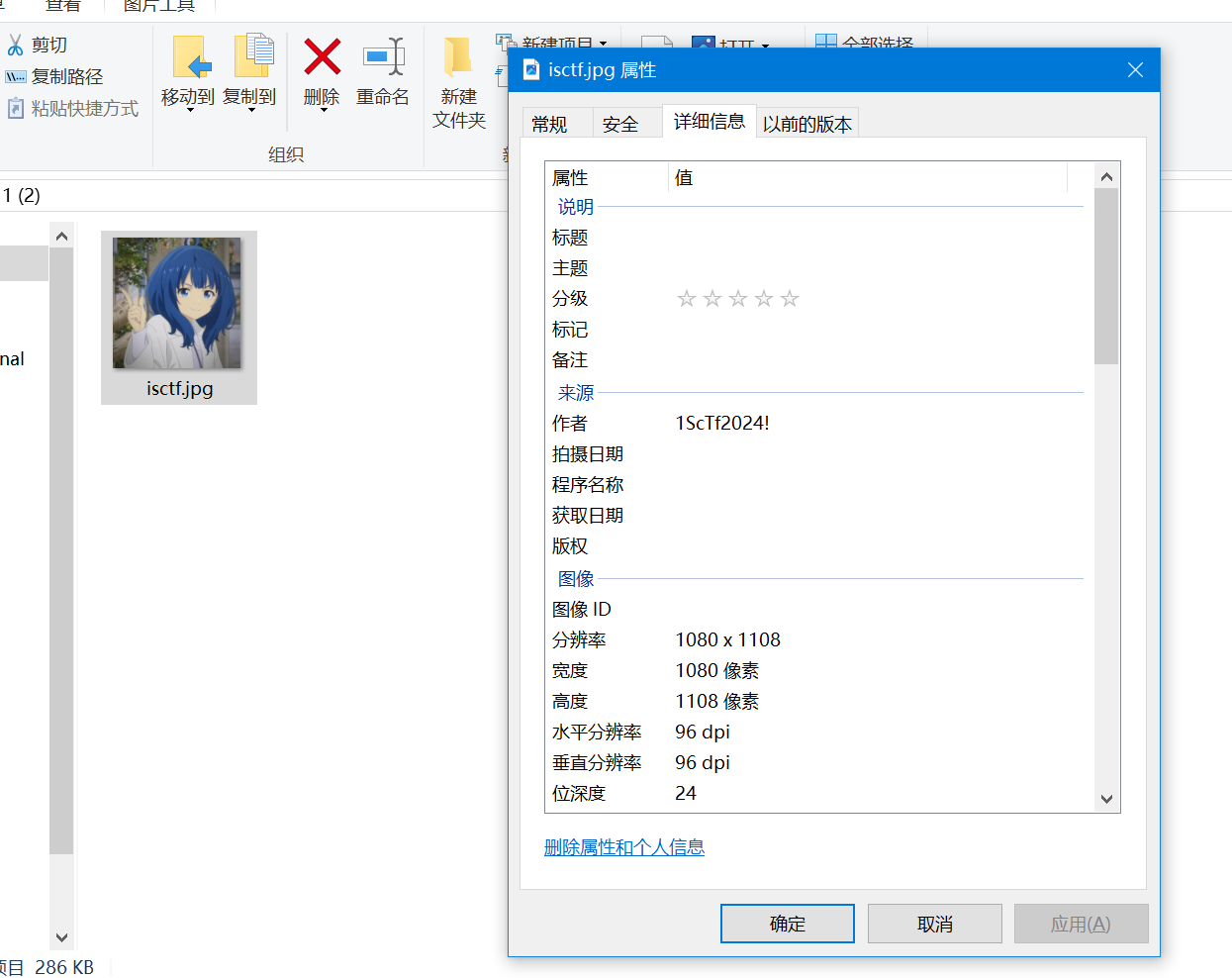

保存为压缩包进行解压,查看图片属性信息,发现有 1ScTf2024!

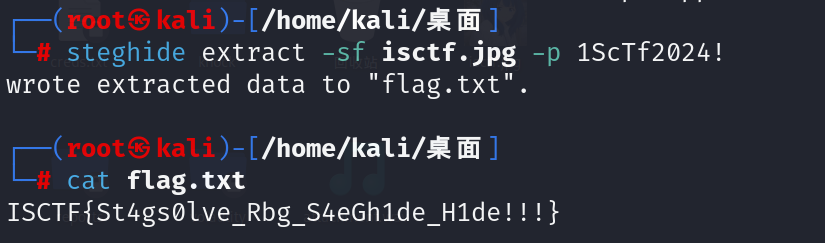

猜测是steghide隐写,放进kali里

ISCTF{St4gs0lve_Rbg_S4eGh1de_H1de!!!}8.奇怪的txt

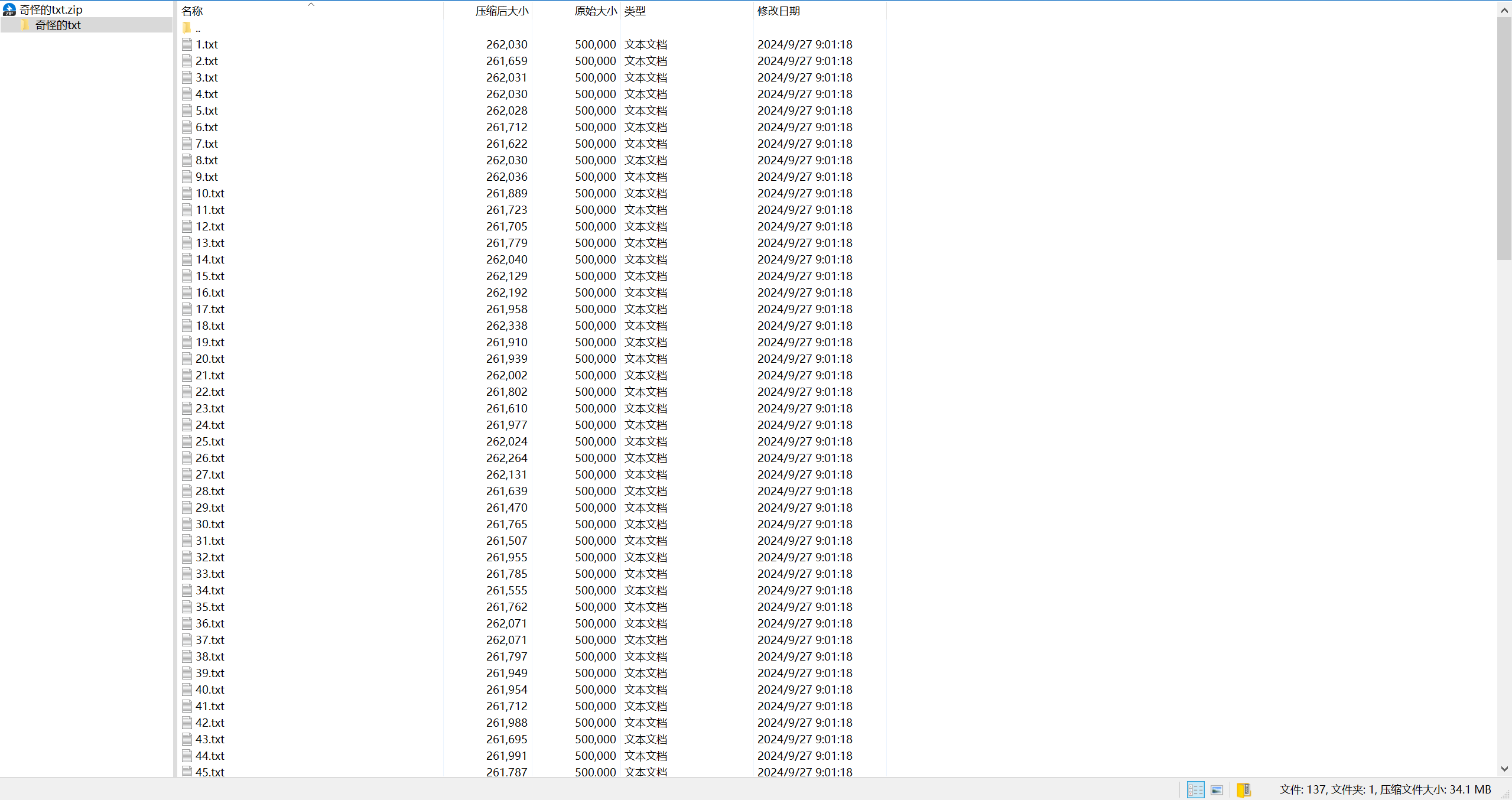

打开文件

根据提示让ai写出排序脚本

def josephus_circle(num_files, step):files = list(range(1, num_files + 1)) # 文件编号从1到137result = [] # 用于存放挑选的文件编号index = 0 # 起始位置# 进行约瑟夫环的数数与挑选过程while files:index = (index + step - 1) % len(files) # 计算挑选的位置result.append(files.pop(index)) # 将文件编号加入结果并从列表中移除return result# 调用约瑟夫环函数得到文件顺序

selected_files = josephus_circle(137, 7)# 创建输出文件

with open("flag.txt", "w", encoding="utf-8") as output_file:for file_number in selected_files:file_name = f"{file_number}.txt"try:# 读取每个文件的内容with open(file_name, "r", encoding="utf-8") as f:content = f.read().replace(" ", "") # 删除所有空格content = "\n".join([line for line in content.splitlines() if line]) # 删除所有空行# 写入到输出文件中output_file.write(content + "\n")except FileNotFoundError:print(f"Warning: {file_name} not found and will be skipped.")# 输出文件顺序

print("文件排列顺序:", selected_files)

继续写出解密脚本

import base64def recursive_base64_decode(encoded_content):try:# 尝试解码decoded_content = base64.b64decode(encoded_content)# 将解码后的内容转换为字符串decoded_str = decoded_content.decode('utf-8')# 如果解码后的内容仍然包含 Base64 标志字符,则递归解码if "==" in decoded_str or len(decoded_str) % 4 == 0:return recursive_base64_decode(decoded_str)else:return decoded_contentexcept Exception as e:# 如果解码失败,说明已经解码完毕,返回当前内容return decoded_content# 读取包含 Base64 编码内容的文件

with open(flag.txt', 'r') as file:encoded_content = file.read()# 递归解码

decoded_content = recursive_base64_decode(encoded_content)# 将最终解码后的内容保存为 1.bin

with open('1.bin', 'wb') as output_file:output_file.write(decoded_content)print("解码完成,结果保存为 1.bin")#ISCTF{@!98sw-&^si92-2$#334-2024!!}

ISCTF{@!98sw-&^si92-2$#334-2024!!}9.数字迷雾,在像素中寻找线索

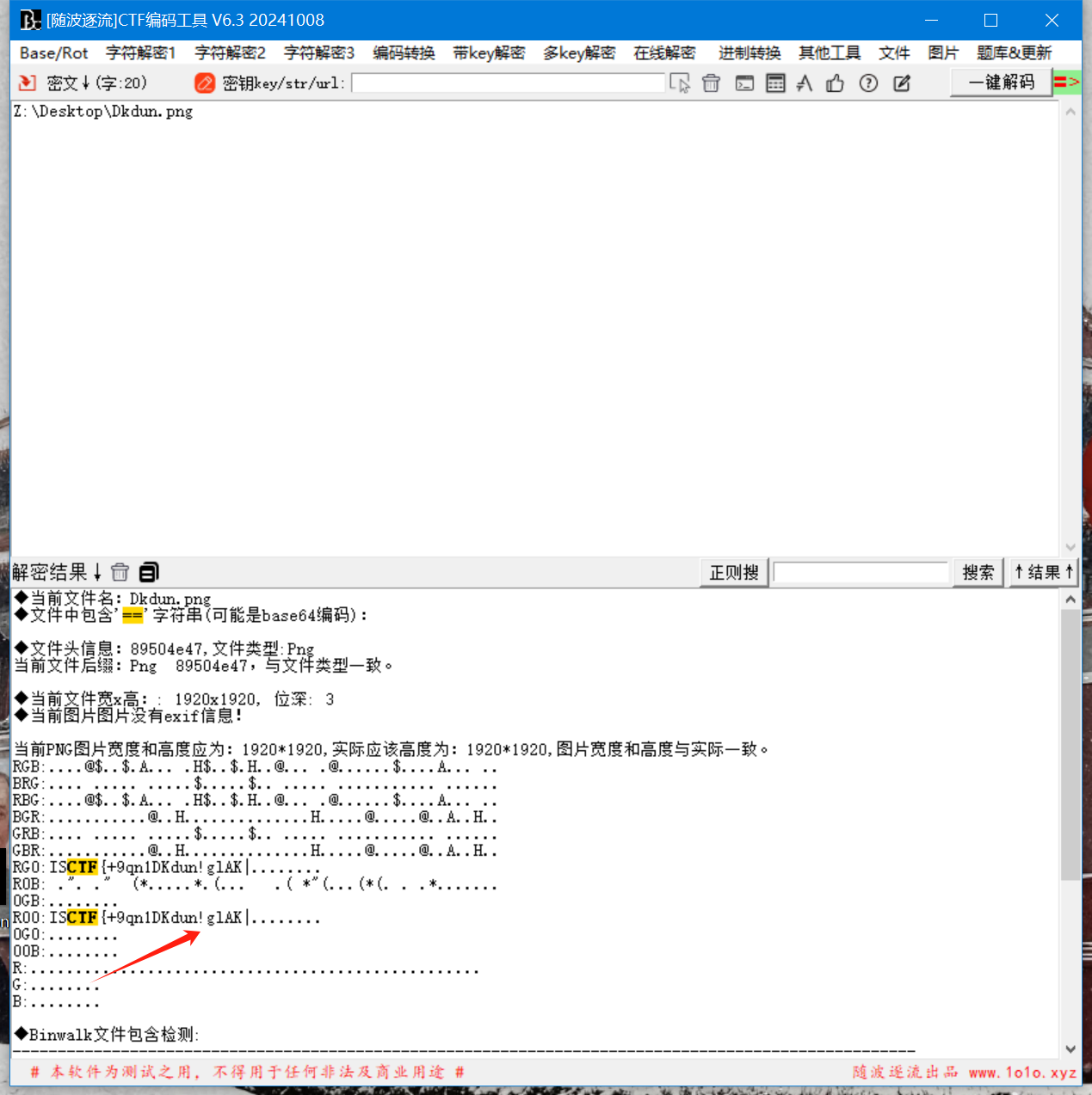

打开一张图片

拖进随波逐流

修改下格式

ISCTF{+9qn1DKdun!glAK}10.游园地1

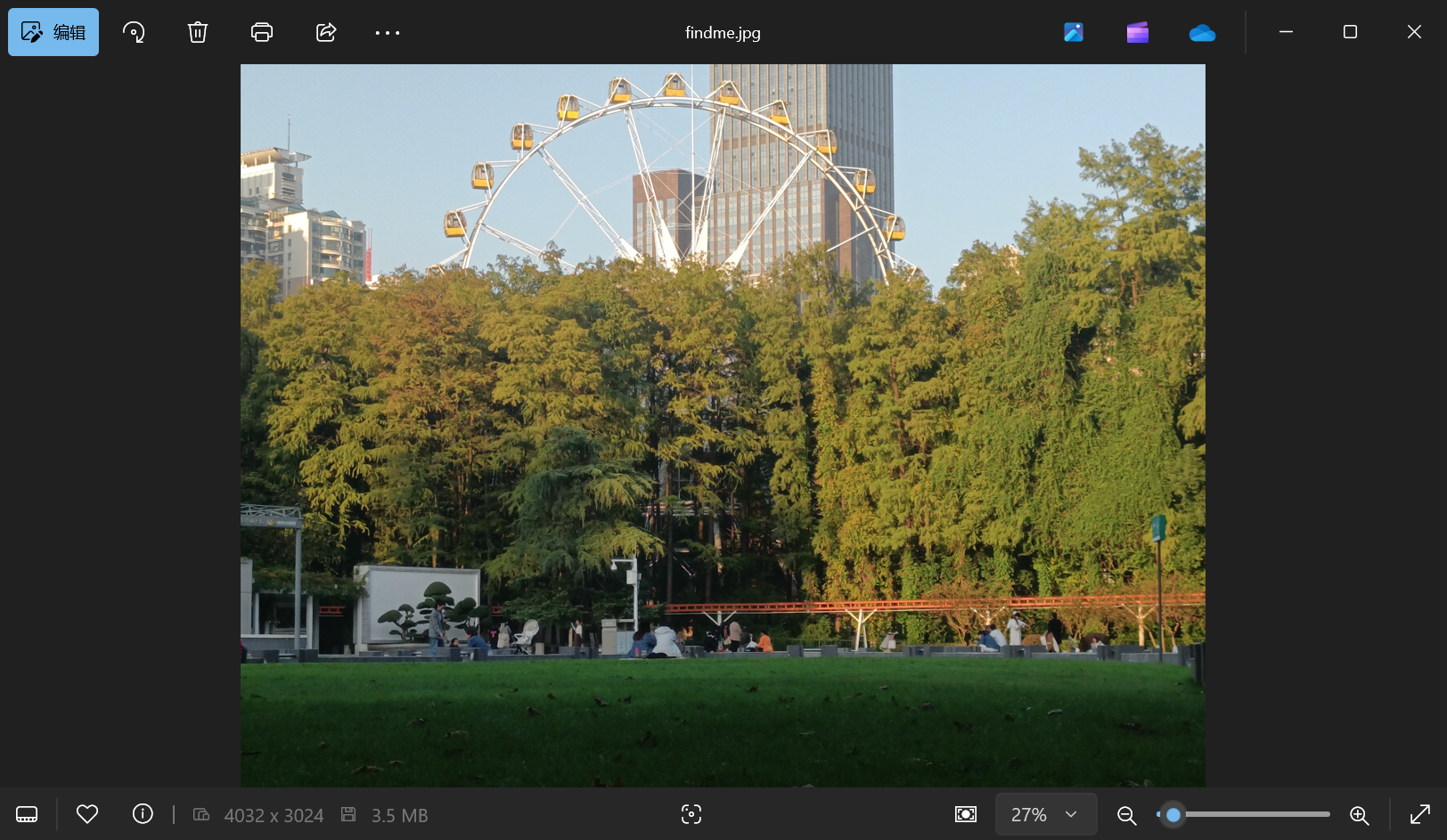

解压打开

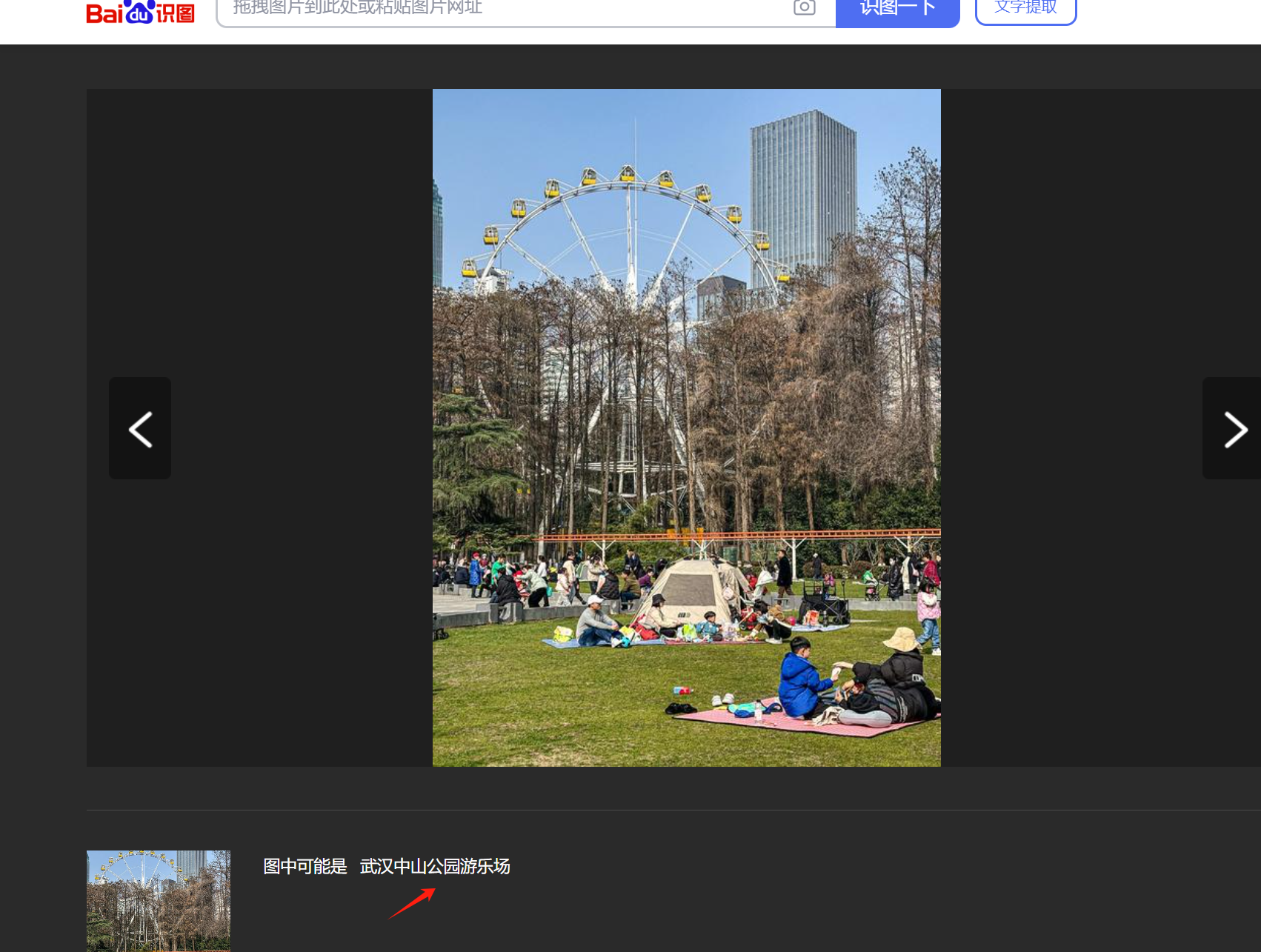

百度搜图一下,易得

结合题目格式要求

ISCTF{湖北省_武汉市_江汉区_中山公园}11.游园地2

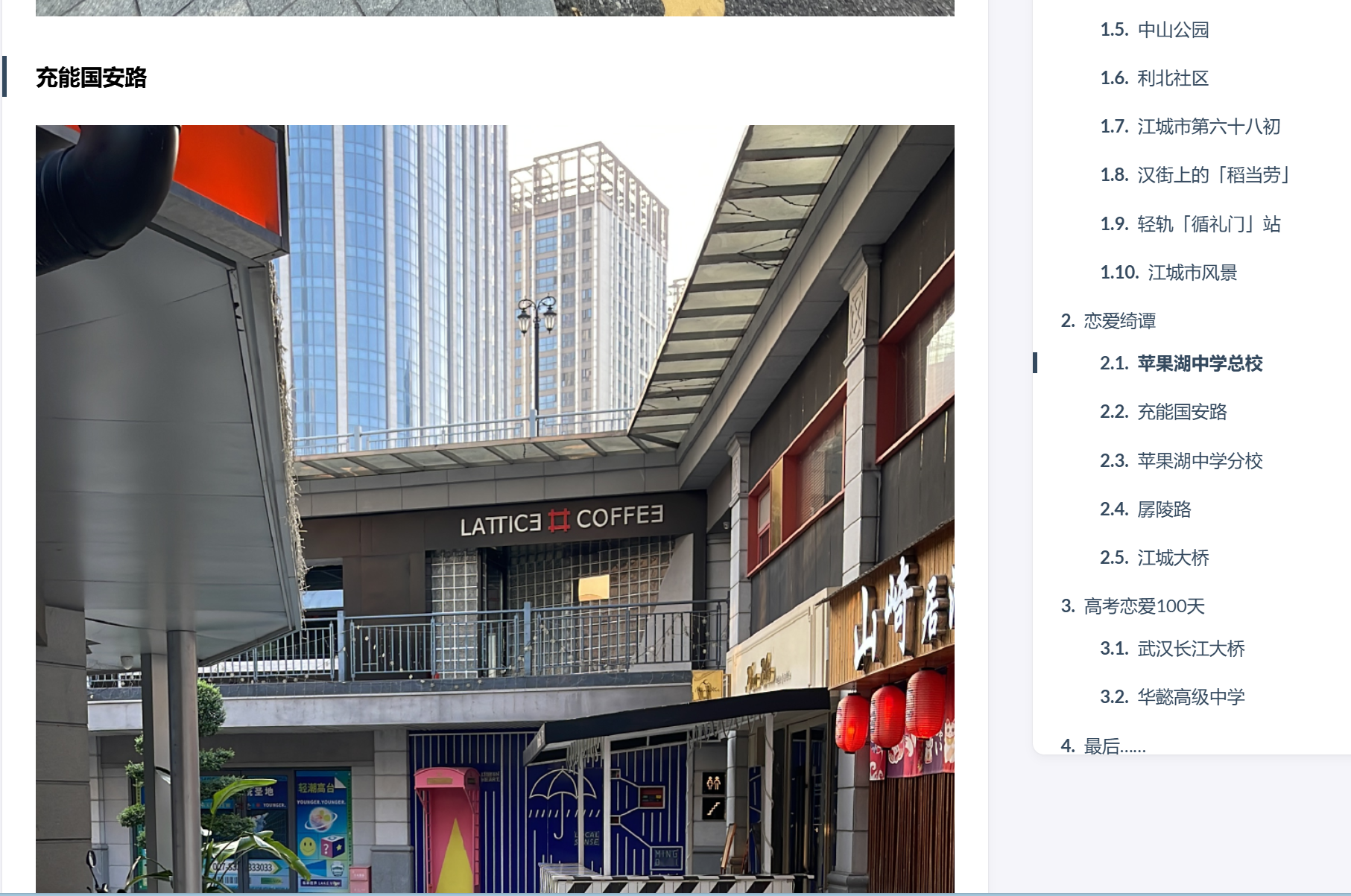

结合提示

guoql又双叒出去玩了,作为一个老二次元,他当然要去圣地巡礼,你能找到这是什么地点吗?得到的结果用以下格式书写:ISCTF{xx省_xx市_xx区/县_具体所在地_圣地巡礼对应的游戏名称},如黑神话悟空

因为地图寻踪题目可能是同一个地方出的,所以百度武汉圣地巡礼

点了一圈,发现恋爱琦谭有一张图片很像

进行对比

找出路的位置

ok 已经找到

ISCTF{湖北省_武汉市_江汉区_鸣笛1988商业街_恋爱绮谭}